Всебічний глибокий захист підприємства в реальному часі

«Середній час виявлення вторгнення – 206 днів. Середній життєвий цикл вторгнення – 314 днів від порушення до локалізації» (на основі глобальних звітів IBM)

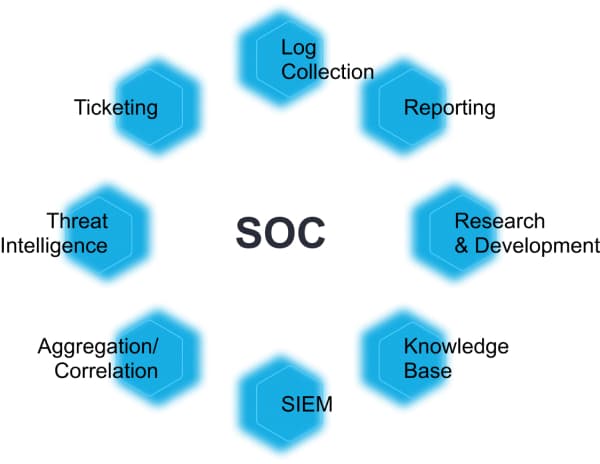

Загрози інформаційній безпеці ростуть із кожним роком, тому значення Центру Операцій Безпеки (Security Operations Center, SOC) також зростає. SOC є нервовим центром кібербезпеки. Це командний пункт захисту компанії та контролю ризиків безпеки. SOC може бути у вашому офісі або поза ним. Може бути внутрішнім, спільно керованим або повністю на аутсорсингу. Також SOC може ефективно функціонувати у хмарному середовищі. Але незалежно від того, як налаштований SOC, його основні функції залишаються незмінними, а саме: відстежувати, виявляти та реагувати на проблеми та інциденти безпеки в режимі реального часу.

Місія SOC – комплексне безперервне управління ризиками, вразливостями, загрозами та інцидентами безпеки, у тому числі пов’язаними з розвиненими стійкими погрозами (APT) і прихованими тривалими інцидентами. Місія охоплює наступні п’ять попереджувальних і реагуючих практичних цілей:

| Запобігання інцидентам безпеки. Проактивні технічні та організаційні заходи. | |

| Моніторинг, виявлення та аналіз потенційних вторгнень. Виконується в режимі реального часу і на основі історичних даних із джерел даних із безпеки. | |

| Реагування на підтверджені інциденти. Виконується шляхом координації ресурсів і своєчасних, належних контрзаходів. | |

| Ситуаційна обізнаність і звітність про статус безпеки. Включає звітність про інциденти та тенденції зловмисної поведінки, яка надсилається відповідним організаціям (замовнику, державним органам). | |

| Проектування та експлуатація захисту комп’ютерних мереж. Засоби та методи захисту, моніторингу та відновлення на всіх рівнях ISO/OSI. |

Аудит SIEM і SOC

Наша команда професіоналів має досвід роботи з проектами розгортання SOC різних розмірів і складності з різними сценаріями застосування. Ми можемо допомогти вам поліпшити сценарії використання SIEM, включаючи безпеку, шахрайство, дотримання нормативних вимог, ІТ-операції, IoT/IIoT, промислові дані, бізнес-аналітику, DevOps та інші.

Також ми проконсультуємо вас щодо найбільш оптимальних рішень, необхідних для вашого SOC. Ми проводимо аудит, вибираємо, плануємо, впроваджуємо та налаштовуємо SIEM; підтримуємо та супроводжуємо SIEM, а також створюємо нові правила кореляції.

Опції:

- Оцінка та план моделі зрілості

- Проектування SIEM

- Налаштування SIEM та збору журналів

- Інструктажі, методики навчання, каталоги та сценарії використання

- Розроблення KPI та аналітичних моделей

- Всебічна оцінка продукту

- Розроблення сценаріїв автоматизації

- Озеро даних, аналітика та машинне навчання

- Злиття аналітики загроз

Процес впровадження SOC

Чим ми відрізняємося

Наші особливості та унікальні переваги:

- Наша оцінка, впровадження та оптимізація SOC засновані на сучасних наукових дослідженнях у галузі управління загрозами інформаційній безпеці.

- Великий досвід роботи з рішеннями від різних виробників.

- Досвід оптимізації та масштабування SOC/SIEM.

- Висока гнучкість і компетентність у роботі з компонентами SIEM.

- Комбінація захисних і наступальних методів безпеки, а також поєднання функцій DevOps та інженерії безпеки.

Тому ми:

- проводимо інвентаризацію активів, оцінюємо та оптимізуємо журнали подій, а також оцінюємо кількість подій та ваші регулярні витрати ще до підписання контрактів;

- проводимо аудит будь-яких застарілих або наявних можливостей SOC, ефективно знаходимо недоліки, проводимо рефакторинг коду, а також оптимізуємо методи та процеси;

- проектуємо та впроваджуємо розподілені, масштабовані та відмовостійкі архітектури SIEM;

- глибоко аналізуємо системи перед підключенням їх до SIEM: налаштовуємо необхідні елементи управління, рівні ведення журналів і оцінки ризиків, гнучко визначаємо відповідні способи збору журналів подій (з агентом або без нього);

- розробляємо власні правила парсингу для нестандартних застосунків або застосунків власного розроблення;

- імітуємо реальні атаки та експлуатації вразливостей для моделювання глибокого аналізу подій та мінімізуємо помилкові спрацьовування після впровадження;

- проводимо сканування вразливостей сучасними методами;

- постійно надаємо вам послуги з відстеження репутації та безпеки вашої організації;

- розгортаємо автоматизовані засоби обробки інцидентів;

- реалізуємо не тільки моніторингові SOC, а й операційні SOC і керуючі SOC, щоб краще реагувати на потреби вашого бізнесу.

Таким чином, ми маємо повний набір технологій, процесів і кадрів SOC для задоволення бізнес-потреб бізнесу будь-якого розміру.

Ознайомтесь також із нашою послугою “SOC як сервіс”, що не вимагає від вас капітальних вкладень, на відміну від впровадження SOC у вас.

Зв’яжіться з нами сьогодні, щоб замовити аудит або впровадження SIEM або SOC, або для отримання консультації.