Центр безпеки (SOC) як сервіс

Підписка на постійний захист всієї компанії

Забезпечення безпеки бізнесу – це комплекс заходів із безліччю динамічних елементів. H-X об’єднує всі ці елементи за вас. Security Operations Center (SOC, Ситуаційний Центр з Кібербезпеки) як послуга – це вигідна альтернатива інвестиціям у впровадження та утримання вашого власного SOC.

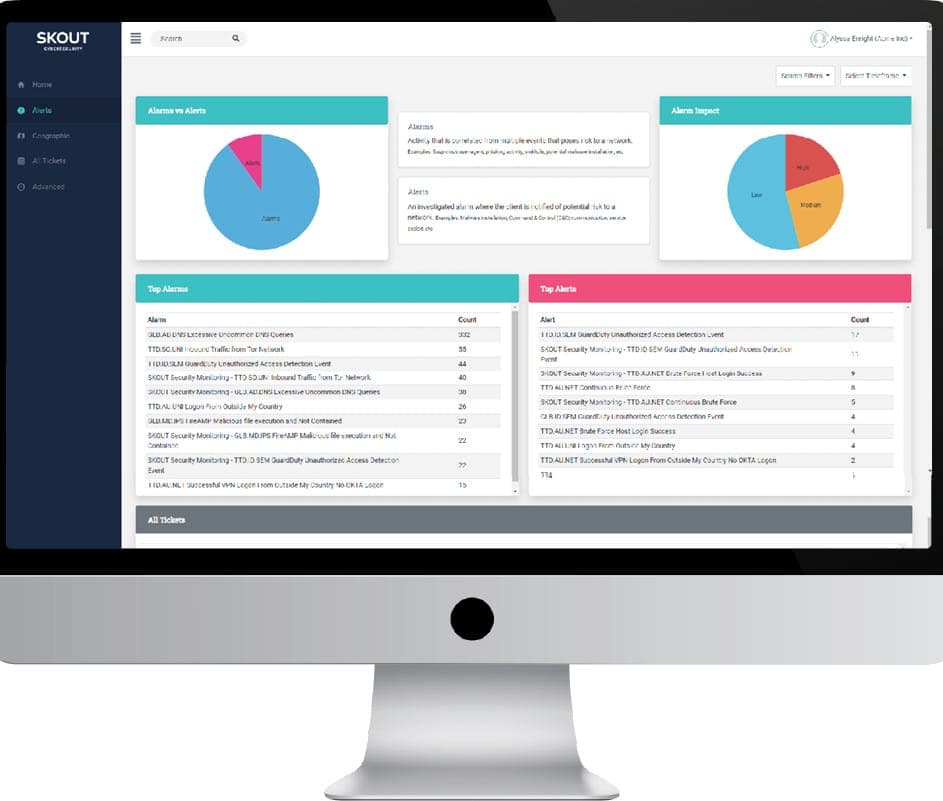

H-X надає сервіс SOC (SOC as a Service, SOCaaS) із використанням платформ Splunk і FortiSIEM. Це кероване рішення, яке збирає, об’єднує та нормалізує дані журналів із сотень джерел для аналізу з використанням штучного інтелекту, аналітичної платформи, аналітики загроз, SIEM і цілодобового центру управління безпекою. Це рішення виявляє загрози, такі як, наприклад, некоректні події входу в систему, скоординовані атаки, багатофакторний обхід і шахрайські агенти.

“Три стовпа” нашого SOC

- Технології: управління журналами подій, управління подіями безпеки, управління інцидентами, автоматизація управління безпекою та реагування, аналітика поведінки користувачів і машинне навчання, пошук загроз, оркестрація тощо.

- Процеси: технологічні, бізнес-процеси, аналітичні, операційні, комунікаційні та інші

- Люди: ІТ-фахівці та інженери безпеки, аналітики безпеки, група реагування на інциденти тощо.

Технологічні можливості

- Платформи управління журналами подій

- Поведінка користувачів і аналіз сутностей

- Машинне навчання

- Координація та реагування

- Цифрова криміналістика

- Розподілена хмарна платформа з архітектурою високої доступності та інші.

У наші можливості входить моніторинг найбільш популярних серверних платформ, мережевих технологій, застосунків, баз даних, платформ віртуалізації, сховищ, резервного копіювання, хмарних платформ тощо.

Рівні SOC

- Рівень 1 – аналітики сповіщень безперервно відстежують черги сповіщень; сортують оповіщення безпеки; стежать за справністю датчиків безпеки та кінцевих точок; збирають дані та контекст, необхідні для початку роботи Рівня 2.

- Рівень 2 – фахівці з реагування на інциденти проводять глибокий аналіз інцидентів, зіставляючи дані з різних джерел; визначають, чи була порушена критична система або набір даних; консультують щодо усунення проблем; забезпечують підтримку нових аналітичних методів виявлення загроз.

- Рівень 3 – експерти у предметних галузях і мисливці за загрозами володіють глибокими знаннями в галузі мереж, кінцевих точок, аналізу загроз, криміналістичної експертизи та декомпіляції шкідливих програм, а також перевіряють функціонування конкретних програм або базової ІТ-інфраструктури; діють як «мисливці за інцидентами», не чекаючи їхньої появи; активно беруть участь у розробленні, налагодженні та впровадженні аналітики виявлення загроз.

Ми розробимо для вас найбільш придатний захисний механізм, що відповідає вашому конкретному профілю ризиків.

ЗАПРОСИТИ ЦІНУЯк вибрати постачальника послуг SOC-as-service?

Обираючи постачальника послуг SOCaaS, перевірте, чи надають вони:

- Відповідність стандартам і нормативним вимогам, яким повинна відповідати ваша організація (PCI DSS тощо).

- Зберігання необроблених журналів протягом необхідного періоду часу.

- Гнучкість у розташуванні співробітників SOC і SIEM відповідно до ваших уподобань та обмежень.

- Послуги щодо посилення безпеки (hardening).

- Платформу SIEM згідно до ваших переваг.

- Мульти-тенантні консолі керування.

- Страхування кібер-ризиків.

Звертайте увагу на SLA, наприклад:

- Рівень 1 – виявлення інциденту та початкове повідомлення повинні бути протягом 1 години. Можливість отримувати початкові повідомлення рівня 1.

- Рівень 2 – веріфікація та повідомлення про інциденти протягом 2 годин. У разі SOC без повноважень (тільки моніторинг), максимальний відсоток помилкових спрацьовувань. У разі повномасштабного SOC, повне відновлення після інциденту протягом 72 годин.

- Рівень 3 – кількість загальних індикаторів компрометації, відкритих джерел, власних джерел аналітики загроз, джерел Deep Web та Dark Web.

Базовий сервіс SOC

- Моніторинг, виявлення та аналіз потенційних вторгнень у режимі реального часу та на основі історичних тенденцій джерел даних із безпеки.

- Реагування на підтверджені інциденти за допомогою повідомлень про інциденти безпеки (ескалації) з інформацією про атаки, загрози, вразливості, вражені системи та з рекомендаціями про те, як зменшити шкоду від інцидентів і вразливостей.

- Участь у координації ресурсів і прийнятті своєчасних і відповідних контрзаходів для реагування на інциденти.

- Рівень 1 (аналітики реагування на загрози), рівень 2 (інженери реагування на інциденти) і рівень 3 (експерти у предметній галузі та мисливці за загрозами).

- Технології: FortiSIEM, Kubernetes, Graylog, Elasticsearch, Logstash, Kibana, syslog-ng, Ansible, Splunk та інші.

Резюме сервісу

| ⏳ Тривалість постачання | Безперервно. Ви можете підписатися на керовану відповідність на щомісячній основі та припинити підписку в будь-який день. |

| 🎁 Це може бути безплатно чи мати тестовий період? | Безплатна консультація та первинний аналіз бізнес-вимог. |

| 💼 Для якого типу бізнесу це потрібно? | Будь-яка компанія, яка має значну присутність в Інтернеті або покладається на технології для своєї діяльності, або підпадає під дію нормативних вимог. |

| 💡 Коли потрібна ця послуга? | Якщо ви хочете проактивно відстежувати кіберзагрози, але не маєте ресурсів для створення ефективного внутрішнього центру безпеки (SOC). |

| 📈 Ваша вигода | Зменшення ризиків кібербезпеки та витрат на внутрішній персонал служби безпеки та технологічну інфраструктуру. |

| ⚙️ Наші методи та інструменти | SIEM, IDPS, керування журналами, канали розвідки про загрози, сканери вразливостей, аналітичні платформи безпеки, ШІ, посібники з реагування на інциденти тощо. |

| 📑 Результати | Звіти про події безпеки, плани реагування на інциденти, рекомендації щодо безпеки, вказівки щодо виправлення, моніторинг, KPI, канали розвідки про загрози тощо. |

Ознайомтеся з додатковими сервісами та бізнес-кейсами. Надішліть форму нижче для замовлення SOC як сервісу. Отримайте безплатну консультацію.

ЗАПРОСИТИ ЦІНУ