Версія 1.6 від 1.12.2025

Уведення в автоматизацію та системну інтеграцію в інформаційній безпеці

На наше здивування, за десятиліття роботи в галузі інформаційної безпеки, ми не зустріли достатньо повного та послідовного, і водночас лаконічного огляду програмно-апаратних рішень у сфері кібербезпеки, їхньої класифікації, опису взаємозв’язків та еволюції. Тому ми вирішили створити такий огляд, перш за все, для наших внутрішніх цілей.

Пройшовши в корпоративній безпеці шляхи аудиторів, менеджерів, розробників, консультантів і підприємців, ми переконалися в тому, що основи автоматизації та системної інтеграції в галузі безпеки є необхідними не тільки для стратегічного управління або розроблення архітектур безпеки, а й для оцінювання безпеки, управління ризиками, захисту даних і застосунків, операційної безпеки та багатьох інших галузей сучасної кібербезпеки. Ми маємо намір постійно підтримувати, виправляти та доповнювати цей огляд із вашою допомогою.

Такий підхід відповідає нашій філософії, оскільки ми в H-X Technologies прагнемо не тільки надавати вам ефективні послуги й унікальні рішення у сфері інформаційної безпеки, а й ділитися як нашим досвідом, так і новітніми досягненнями в цій галузі.

Проблеми автоматизації кібербезпеки

Безліч дрібниць у великому і багатогранному світі інформаційної безпеки є ключовими для забезпечення надійного захисту інформації та систем, які її обробляють. Врахувати всі ці дрібниці та нічого не упустити – складне завдання. До речі, для спрощення тут ми використовуємо як синоніми терміни “інформаційна безпека” і “кібербезпека”, хоча вони трохи відрізняються між собою.

Універсального розв’язання всіх проблем інформаційної безпеки не існує, бо безпека – це не стан, а процес. Насамперед – постійна копітка ручна робота та дотримання правил. При грамотному поєднанні технологій вони сильно полегшують багато завдань безпеки, починаючи з оцінки безпеки, закінчуючи реагуванням на інциденти безпеки.

Окрема проблема сучасної інформаційної безпеки – велика кількість незрозумілих абревіатур. Досить складно їх запам’ятати та розібратися, які з них є протоколами, алгоритмами, фреймворками, стандартами, методами або технологіями, а які – типами та класами програмно-апаратних рішень або торговими марками.

Зрештою, не завжди зрозуміло, наскільки сучасною й актуальною є та чи інша технологія безпеки, а також яке місце вона посідає в сучасній індустрії безпеки, як пов’язана з іншими технологіями, та які її переваги та недоліки. А головне – наскільки фундаментальною та перспективною є кожна технологія, а також чи варто інвестувати сили, кошти, час та інші ресурси в її освоєння та впровадження.

Наші рішення

Представляємо вам огляд програмно-апаратних рішень у сфері інформаційної безпеки. Він дає вам уявлення про 131 клас рішень і технологій кібербезпеки, згрупованих у 15 категорій. Ця класифікація охоплює широкий спектр інструментів і методів, починаючи від захисту даних і криптографічних рішень, до систем кореляції подій та управління ризиками.

Для спрощення в цій роботі ми використовуємо як синоніми поняття методів, методологій та технологій інформаційної безпеки. З іншого боку, також ми використовуємо як синоніми засоби, інструменти, системи та рішення для позначення більш конкретних реалізацій цих технологій і методів.

Віддаючи належне ролі наукових досліджень у технічному прогресі, ми також віримо в рушійну силу ринку. Найчастіше під час розвитку технологій люди “голосують гаманцем” за ті чи інші технології. Маркетингові активності виробників рішень задають тон під час формування напрямів розвитку технологій, проте остаточне рішення про те, як вони будуть еволюціонувати, приймають їхні користувачі, інвестуючи свій час, увагу та гроші в те чи інше рішення.

Тому, враховуючи, що в кібербезпеці досить багато всіляких методів, засобів і технологій, ми концентруємося насамперед на популярних класах корпоративних програмно-апаратних рішень, аж до продуктів і сервісів, і по-друге, – на технологіях, що лежать в основі цих рішень. Деякі з цих рішень і технологій є багатоцільовими та використовуються не тільки в безпеці, а й у суміжних галузях. Наприклад, в управлінні конфігураціями або продуктивністю, а також в інших ІТ- і бізнес-процесах.

Ця робота може стати для вас однією з точок входу у світ інформаційної безпеки. Сподіваємося, вона послужить вам як підручник, довідник або навіть настільний посібник, особливо якщо ви активно займаєтеся рішеннями або технологіями в галузі кібербезпеки.У будь-якому разі, наша робота допоможе вам не тільки отримати загальне уявлення про автоматизацію в галузі інформаційної безпеки, а й наблизитися до розуміння того, які сервіси або інструменти можуть підійти для захисту конкретного цифрового середовища.

Таким чином, основна мета цієї роботи – методично класифікувати популярні програмно-апаратні рішення у сфері інформаційної безпеки, показати їхній взаємозв’язок та розвиток, описати загальноприйняті скорочення їхніх назв (абревіатури), а також розглянути, як ці рішення допомагають розв’язувати актуальні проблеми інформаційної безпеки, переважно – корпоративної безпеки.

Гонка загроз і захистів

Від чого, власне, захищають рішення з інформаційної безпеки? Для послідовного та глибокого розуміння розвитку рішень інформаційної безпеки, доречно спочатку розглянути ретроспективу та еволюцію загроз інформаційній безпеці.

З появою та розвитком комп’ютерів і комп’ютерних мереж у середині ХХ століття кожне нове десятиліття загрози технологічних правопорушень, проблеми конфіденційності, цілісності та доступності інформації набували якісно нових форм і рівнів:

- 1950-ті роки: Масштабні інциденти інформаційної безпеки (ІБ) були рідкістю, оскільки комп’ютерні технології тільки починали розвиватися. Основний фокус був на фізичній безпеці та захисті інформації від шпигунства в холодній війні.

- 1960-ті роки: У міру розвитку комп’ютерних технологій і мережевих комунікацій, з’явилися перші випадки несанкціонованого доступу до комп’ютерних систем. Хакери почали досліджувати способи проникнення в системи та мережі, хоча ці дії часто були мотивовані скоріше цікавістю, ніж зловмисністю. Поняття “інцидент інформаційної безпеки” ще не мало сучасного значення.

- 1970-ті роки: Поява перших прообразів комп’ютерних вірусів та антивірусів – саморозповсюджуваних програм Creeper і Reaper. Розвиток телефонного шахрайства. Наприклад, один із перших у світі хакерів Джон Дрейпер (відомий як Капітан Кранч) використовував свисток із коробки пластівців для імітації тональних сигналів телефонної мережі AT&T, щоб отримати безплатний доступ до дальнього зв’язку.

- 1980-ті роки: Активно розвиваються комп’ютерні віруси та хакерське середовище. Кібератаки стали використовувати в політичних та ідеологічних конфліктах. Є версія, що в 1982 році США додали програмну закладку в запозичену в них Радянським Союзом систему управління трубопроводом, спричинивши вибух потужністю 3 кілотонни та пожежу в Сибіру. Наприкінці 1980-х німецький хакер Маркус Хесс, завербований КДБ, зламавши комп’ютери університетів і військових баз США, яскраво продемонстрував уразливість критично важливих систем. У 1988 році Роберт Морріс запустив першого комп’ютерного хробака для ARPANET, який паралізував близько 10% комп’ютерів, підключених до мережі. Роберт Морріс став першим у світі засудженим за комп’ютерний злочин.

- 1990-ті роки: Зростає кіберзлочинність і кібершпигунство. Перші випадки фішингу й атак DDoS. З розширенням Інтернету та появою нових сервісів, таких як електронна пошта, соціальні мережі, онлайн-ігри тощо, з’явилося більше можливостей для криміналітету, який намагався отримати вигоду або інформацію з цих ресурсів. У 1994 році Володимир Левін (відомий як Хакер 007) вкрав близько 10 мільйонів доларів із банку Citibank, використовуючи доступ до його мережі через Інтернет. У 1998 році два каліфорнійських підлітки здійснили велику атаку на Пентагон, названу Solar Sunrise.

- 2000-ті роки: Методи кіберзлочинців продовжують бурхливо розвиватися. З’явилися ботнети – мережі зламаних комп’ютерів, які хакери використовують для крадіжок інформації, надсилання спаму, DDoS-атак, маскування зломів та інших цілей. Кібератака на Естонію 2007 року стала великим прикладом політично мотивованої кібератаки. З розвитком соціальних медіа та мобільних технологій, з’явилася нова форма вираження своєї думки або невдоволення – кіберактивізм і кіберпротест. Деякі групи та індивідууми стали використовувати кібератаки як засіб привернення уваги або демонстрації своєї позиції. У 2008 році хактивістська група Anonymous почала операцію Chanology проти Церкви саєнтології, використовуючи DDoS-атаки, зломи сайтів та інші методи.

- 2010-ті роки: Перші випадки крадіжок криптовалюти, загрози Інтернету речей (IoT) і атаки на ланцюжки постачань. З’явилися криптомайнери, які використовують ресурси комп’ютера для видобутку криптовалют. Бурхливо розвинувся кібершантаж на основі програм-здирників, які зашифровують дані користувача та вимагають викуп за їх відновлення. У 2017 році глобальна атака вимагача WannaCry заразила понад 200 тисяч комп’ютерів у 150 країнах, вимагаючи від користувачів заплатити від 300 до 600 доларів у біткоїнах за розблокування своїх файлів.

- 2020-ті роки: Фішингові атаки та інші методи соціальної інженерії еволюціонували та почали застосовувати штучний інтелект. Наприклад, глибокі підробки (дипфейки) – реалістичні аудіо та відео для дезінформації або шахрайства. У зв’язку з пандемією коронавірусу набули популярності атаки на віддалених співробітників. Збільшилася активність держав у сфері кібершпигунства і кібервійни. Атаки на ланцюжки постачань продовжили розвиватися. Атака на постачальника мережевих рішень і рішень із безпеки SolarWinds 2020 року виявилася великомасштабною кібершпигунською операцією, що зачепила багато урядових органів і приватних компаній у США та інших країнах.

Сьогодні майже кожна організація зіштовхувалася з кіберпроблемами. Близько 83% організацій виявляють витоки даних під час своєї діяльності. Це підкреслює критичну необхідність розвитку та впровадження надійних рішень для захисту інформації, зокрема, програмно-апаратних рішень. Вони розвиваються, практично не відстаючи від розвитку загроз. Темпи зростання збитків світової економіки від інцидентів інформаційної безпеки можна порівняти з темпами зростання ринку рішень з інформаційної безпеки.

У той час як загрози інформаційної безпеки ускладнюються, функції програмно-апаратних рішень також активно розвиваються. Вони захищають від загроз не тільки під час виникнення атак, а й на все більш віддалених рубежах. Технології безпеки ліквідовують найраніші передумови та умови виникнення вразливостей, задіюють передові технології на кшталт хмар, блокчейну та нейромереж, покращують спостережність систем і якість аналізу, а також пропонують дедалі складніші засоби пом’якшення та компенсації ризиків.

Таким чином, розуміння основ і трендів автоматизації захисту інформації стає необхідністю не тільки для фахівців у галузі інформаційних технологій і кібербезпеки, а й для керівників організацій і навіть для широкого кола користувачів, які прагнуть захистити свої дані в цифрову епоху, зокрема, оцінити безпеку своїх даних, комп’ютерів, смартфонів, застосунків, а також якість безпеки постачальників ІТ-послуг і продуктів.

Групи програмно-апаратних рішень

Прийнятий нами спосіб структурування розділів і класів рішень не є догмою. Наприклад, деякі рішення можна віднести одразу до кількох груп, а інші рішення можуть потребувати окремих розділів. Наш спосіб структурування заснований на міркуваннях полегшення засвоєння матеріалу. Ми дотримуємося принципів “бритви Оккама” і “від простого до складного”, а також виходимо з припущення, що, чим простіше і чим раніше з’явилися технології та засоби, тим краще вони знайомі читачеві, і тим простіше в нього в голові будуватиметься загальна картина.

Структура огляду:

- Криптографічні рішення: EPM, ES, FDE, HSM, KMS, Password Management, PKI, SSE, TPM, TRSM, ZKP.

- Безпека даних: DAG, Data Classification, Data Masking, DB Security, DCAP, DLP, DRM, IRM, Tokenization.

- Виявлення загроз: CCTV, DPI, FIM, HIDS, IDS, IIDS, NBA, NBAD, NIDS, NTA.

- Запобігання загрозам: ATP, AV, HIPS, IPS, NGAM, NGAV, NGIPS, NIPS.

- Коригувальні та компенсувальні рішення: Backup and Restore, DRP, Forensic Tools, FT, HA, IRP, Patch Management Systems.

- Обманні рішення: Deception Technology, Entrapment and Decoy Objects, Obfuscation, Steganography, Tarpits.

- Управління ідентифікацією та доступом: IDaaS, IDM, IGA, MFA, PAM, PIM, PIV, SSO, WAM.

- Безпека доступу до мережі: DA, NAC, SASE, SDP, VPN, ZTA, ZTE, ZTNA.

- Мережева безпека: ALF, CDN, DNS Firewall, FW, NGFW, SIF, SWG, UTM, WAAP, WAF.

- Управління кінцевими точками: EDR, EMM, EPP, MAM, MCM, MDM, MTD, UEM, UES.

- Безпека застосунків і DevSecOps: CI/CD, Compliance as Code, Container Security Solutions, IaC, Policy as Code, RASP, Sandboxing, SCA, Secrets Management Tools, Threat Modeling Tools.

- Управління вразливостями: CAASM, DAST, EASM, IAST, MAST, OSINT Tools, PT, SAST, VA, VM, Vulnerability Scanners.

- Хмарна безпека: CASB, CDR, CIEM, CNAPP, CSPM, CWPP.

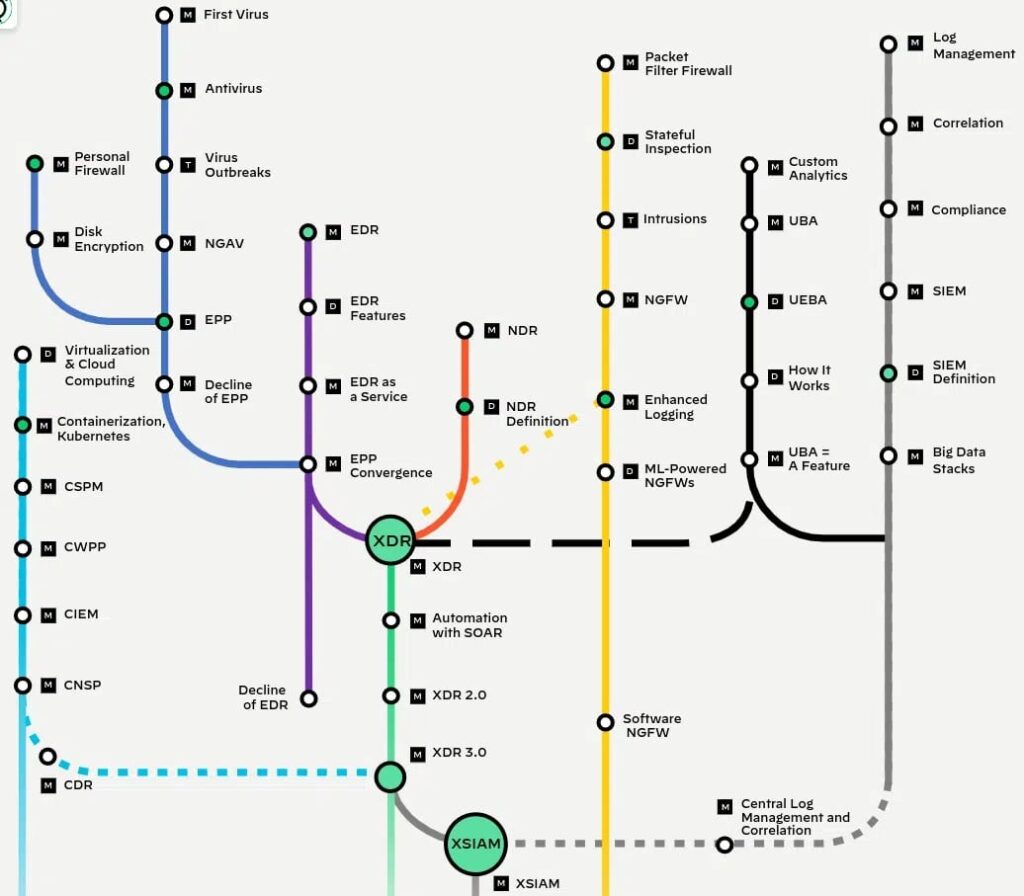

- Управління інформацією та подіями безпеки: DRPS, LM, MDR, NDR, NSM, SEM, SIEM, SIM, SOAR, TIP, UEBA, XDR.

- Управління ризиками: CCM, CMDB, CSAM, GRC, ISRM, Phishing Simulation, SAT.

У деяких випадках абревіатури можуть бути не універсально впізнаваними без відповідного контексту або визначень, особливо для читачів, які не спеціалізуються в цій галузі.

Для деяких рішень загальноприйняті абревіатури, які можна ідентифікувати унікально, не закріпилися, тому використовуються повні найменування.

Криптографічні рішення

Криптографія була однією з перших дисциплін у рамках інформаційної безпеки. Починаючи з античних часів, військові, дипломати та шпигуни використовували різні пристосування й засоби шифрування, дешифрування й передачі секретної інформації. У середні віки криптографія продовжила розвиток і стала складнішою та різноманітнішою, включаючи різноманітні форми транспозиційних і підстановочних шифрів.

З початку XX століття, технології криптографії еволюціонували безперервним потоком механічних, електронних і математичних інновацій, досягнувши такого ступеня розвитку, що тепер вони вкоренилися в нашому повсякденному житті повсюдно, ставши непомітною, але невіддільною частиною практично будь-якої роботи з цифровою інформацією.

Сучасні криптографічні рішення відіграють ключову роль у захисті даних і систем їх обробки. Криптографічні технології присутні в дуже багатьох класах систем інформаційної безпеки. Проте, ми вирішили виділити кілька класів загальних і спеціалізованих криптографічних рішень.

- ES (Encryption Solutions) – загальний клас рішень, що захищають дані, перетворюючи їх у зашифровану форму, доступ до якої можливий тільки за допомогою правильного ключа. Рішення з шифрування охоплюють широкий спектр інструментів і технологій, призначених для шифрування даних, як тих, що перебувають у стані спокою, так і тих, що передаються. Це може охоплювати користувацькі застосунки шифрування, протоколи шифрування для безпечного зв’язку (наприклад, SSL/TLS для інтернет-трафіку) і сервіси шифрування, які надаються хмарними провайдерами. Мета цих рішень – забезпечити конфіденційність і цілісність даних шляхом перетворення даних, що читаються, на нечитабельний формат, який можна обернути тільки за допомогою правильних ключів розшифрування.

- FDE (Full Disk Encryption) – це клас програмних або апаратних рішень, призначених для шифрування всіх даних на жорсткому диску комп’ютера або іншого пристрою. Такий підхід забезпечує захист інформації на рівні всього диска, включно із системними файлами, програмами та даними. Основна мета FDE – забезпечення конфіденційності та захисту даних на пристрої від несанкціонованого доступу, особливо в разі його втрати або крадіжки. Різновиди FDE – програмні та апаратні рішення. Системи FDE пов’язані з технологією TPM. Одна з перших систем FDE Jetico BestCrypt була розроблена в 1993 році. Поширеними рішеннями FDE, вбудованими в операційні системи, є Microsoft BitLocker та Apple FileVault.

- Password Management Tools (Password Managers) – інструменти, призначені для спрощення та поліпшення процесів створення та зберігання паролів. Функції менеджерів паролів – генерація сильних паролів, зберігання та впорядкування паролів, автоматичне заповнення форм, зміна паролів. Різновиди інструментів з управління паролями – персональні менеджери паролів; менеджери паролів для команд з функціоналом спільного використання паролів у робочих групах; менеджери привілейованих паролів; корпоративні менеджери паролів (EPM). Перший програмний менеджер паролів Password Safe був створений Брюсом Шнайєром 1997 року як безплатна утиліта для Microsoft Windows 95. Станом на 2023 рік найчастіше використовуваним менеджером паролів був вбудований менеджер паролів Google Chrome.

- EPM (Enterprise Password Management) – це розвиток менеджерів паролів у застосуванні на всю організацію. Ці рішення призначені для централізованого управління паролями, надаючи управління, моніторинг і захист привілейованих облікових записів як користувацьких, так і сервісних облікових записів в організаціях. Функції EPM – централізоване управління паролями, автоматичне оновлення паролів, відстеження активності паролів, регулярний аудит для забезпечення відповідності політикам безпеки, управління доступом на основі ролей. Різновиди EPM – наземні та хмарні. Рішення EPM пов’язані з рішеннями PAM. Рішення для управління паролями в корпоративному середовищі почали розвиватися на початку 2000-х років.

- TRSM (Tamper-Resistant Security Module) – це загальна назва пристроїв, призначених для особливої стійкості до фізичного втручання та несанкціонованого доступу. Ці модулі часто включають додаткові заходи фізичної безпеки, як-от механізми самознищення, щоб запобігти фізичним атакам або несанкціонованому доступу до ключів шифрування та криптографічних операцій, які вони виконують. TRSM необхідні в середовищах, де безпека є основною турботою, таких як військові або фінансові установи. Найпростішими прикладами TRSM є платіжні смарт-картки, які з’явилися в 1970-х роках. Також прикладами TRSM є POS-термінали та пристрої HSM.

- HSM (Hardware Security Module) – фізичний обчислювальний пристрій, який захищає секрети та керує ними. HSM з’явилися наприкінці 1970-х років. Апаратні модулі безпеки зазвичай забезпечують безпечне управління найважливішими криптографічними ключами та операціями. HSM використовуються для генерації, зберігання та управління ключами шифрування в безпечній формі, пропонуючи вищий рівень безпеки, ніж програмне управління ключами, оскільки ключі зберігаються в захищеному від злому апаратному пристрої. HSM широко використовуються в середовищах із високим рівнем безпеки, таких як фінансові установи, державні агентства та великі підприємства, де захист чутливих даних має вирішальне значення.

- KMS (Key Management Systems) – це рішення, призначені для централізованого управління криптографічними ключами, використовуваними для шифрування даних. Основним їхнім завданням є забезпечення безпеки, доступності та управління життєвим циклом ключів. KMS автоматизують процеси створення, розподілу, зберігання, ротації та знищення ключів. Вони інтегруються з різними застосунками та інфраструктурою, надаючи централізований контроль над шифруванням на підприємствах. Ідея централізованого управління криптографічними ключами почала розвиватися в 1970-х роках разом зі зростанням використання криптографії, але конкретні системи KMS почали активно розроблятися і впроваджуватися в 1990-х і 2000-х роках.

- PKI (Public Key Infrastructure) – це система, що використовується для створення, управління, розподілу, використання та зберігання цифрових сертифікатів і відкритих криптографічних ключів. Вона забезпечує безпечне цифрове підписування документів, шифрування даних та автентифікацію користувачів або пристроїв в електронних системах. PKI є ключовим елементом у забезпеченні безпеки мережевих комунікацій і транзакцій, даючи змогу учасникам обмінюватися даними конфіденційно та підтверджувати автентичність один одного. PKI надає набір інструментів для управління асиметричними ключами та сертифікатами як у межах окремих організацій, так і цілих держав. Цим рішення PKI відрізняються від рішень KMS, які зосереджені на гнучкішому управлінні ключами, проте зазвичай лише в межах одного підприємства. Історія PKI розпочалася в 1970-х роках із розробки асиметричного шифрування. Концепція PKI в сучасному розумінні була розроблена та стандартизована в 1990-х роках. З появою блокчейна Ethereum у 2015 році почали розвиватися децентралізовані PKI.

- SSE (Server-Side Encryption) – метод шифрування даних, що зберігаються на стороні сервера, який застосовується з початку 2000-х років для підвищення безпеки даних. Шифрування на стороні сервера являє собою шифрування даних на накопичувачах сервера. Ключі шифрування керуються самим сервером або центральною системою управління ключами. Це гарантує доступ до даних тільки уповноважених осіб. SSE особливо ефективний для захисту конфіденційних даних у хмарному сховищі, оскільки запобігає несанкціонованому доступу навіть у разі компрометації фізичних пристроїв зберігання.

- TPM (Trusted Platform Module) – це апаратний компонент, який забезпечує безпечне зберігання криптографічних ключів, що використовуються для шифрування та захисту інформації на комп’ютері або іншому пристрої. TPM встановлюється на материнську плату пристрою або вбудований у процесор. Уперше концепцію TPM було представлено консорціумом Trusted Computing Group (TCG) і стандартизовано ISO 2009 року. Відтоді TPM став стандартним компонентом у багатьох комп’ютерах, особливо в корпоративному секторі, де вимоги до безпеки особливо високі.

- ZKP (Zero-Knowledge Proof) – технологія доказу з нульовою довірою використовується для виконання завдання комунікацій, коли одній стороні потрібно переконати іншу сторону, що перша знає якусь таємницю, не розкриваючи цієї таємниці, крім достовірного факту її наявності. У розвиток технології ZKP у 1980-х роках зробили внесок Сільвіо Мікалі, Шафі Голдвассер, Одед Голдрейх, Аві Вігдерсон і Чарльз Ракофф. Починаючи з 2020 року, в рамках методу ZKP створено пост-квантові системи безпеки, тобто, системи, стійкі до криптоаналізу на квантових комп’ютерах. Технологія ZKP знаходить дедалі більше застосувань, від безпеки транзакцій і автентифікації до забезпечення конфіденційності в блокчейн-системах та інших застосунках, де важливий захист особистих даних і конфіденційності.

Безпека даних

Не вся інформація може бути зашифрована, і не всі загрози можуть бути виявлені та усунені. Навіть зашифрована інформація, як і раніше, може бути знищена, заблокована чи спотворена, або може витекти через помилки користувача чи вразливості його комп’ютера.

Рішення цієї групи можна віднести і до деяких інших груп, описаних у цій роботі, наприклад, до запобігання загрозам. Однак тут ми зосередимося на спеціалізованих технологіях у сфері безпеки структурованих і неструктурованих даних. Тому ці рішення виділено в окрему категорію. Вони безперервно розвивалися з часів появи перших баз даних у 1960-х роках.

Застосування цих технологій дає змогу не тільки захистити важливу інформацію, а й поліпшити операційну ефективність, підвищити довіру клієнтів і відповідати зростаючим вимогам у сфері безпеки інформації.

- DB Security (DataBase Security) – рішення з безпеки баз даних (БД) забезпечують захист структурованих даних, що зберігаються в базах даних, від несанкціонованого доступу, модифікації, витоків або знищення. Деякі з цих функцій, як-от управління доступом та ідентифікація, а також резервне копіювання та відновлення, з’явилися ще в 1960-х роках і активно розвивалися з 1980-х років. Інші функції, такі як шифрування даних у БД, аудит і моніторинг БД, маскування даних у БД, захист від SQL-ін’єкцій та інших видів атак, стали популярними з 2000-х років.

- DAG (Data Access Governance) – технологія управління загрозами несанкціонованого доступу до конфіденційних і цінних неструктурованих даних, що почала розвиватися у 2000-х роках. DAG зменшує як шкідливі, так і ненавмисні загрози, гарантуючи безпечне зберігання конфіденційних файлів, правильне дотримання прав доступу та доступ до даних лише авторизованим користувачам. Також DAG забезпечує активний захист репозиторіїв, у яких зберігаються конфіденційні та цінні дані.

- Data Masking – ці технології замінюють конфіденційні дані на фіктивні, нереальні інформаційні елементи. Цей процес зберігає формат і вигляд оригінальних даних, але робить їх марними для будь-кого, хто намагається їх використати в неправомірних цілях. Маскування даних широко використовується для захисту особистої та конфіденційної інформації під час розроблення, тестування та аналізу даних. Це допомагає підприємствам відповідати стандартам конфіденційності та нормативним вимогам, таким як GDPR. Маскування даних стало активно застосовуватися у 2000-х роках.

- Tokenization – це технологія, яка замінює конфіденційні дані неконфіденційними еквівалентами, що, як правило, мають інший вигляд та формат. Цим токенізація відрізняється від маскування даних. Наприклад, у процесі токенізації конфіденційний елемент даних, як-от номер кредитної картки, повністю замінюється на неконфіденційний еквівалент, відомий як токен, який не має зовнішнього або експлуатованого сенсу або цінності. Токен співвідноситься з чутливими даними через систему токенізації, але не розкриває оригінальні дані. Рішення почало застосовуватися на початку 2000 років і широко використовується в обробці платежів.

- DRM (Digital Rights Management) – технологія, призначена для контролю використання цифрових медіа та контенту. Першим прикладом DRM стала система, розроблена Рюїчі Морія 1983 року. Активний розвиток DRM почався наприкінці 1990-х років. Однією з перших компаній, які активно впровадили DRM, була Sony. Технологію DRM використовують правовласники для управління умовами використання, копіювання та розповсюдження контенту. Це досягається шляхом застосування різних технічних засобів, включно з шифруванням, водяними знаками, ліцензійними ключами та обмеженнями на функції копіювання і друку. Хоча дотримання авторських прав вважається суміжною (неосновною) вимогою інформаційної безпеки, ми розглянули DRM у контексті наступного класу рішень – IRM (Information Rights Management).

- IRM (Information Rights Management), E-DRM (Enterprise Digital Rights Management, Enterprise DRM) – це технологія, призначена для захисту конфіденційної інформації в документах та електронних файлах. Рішення IRM з’явилися наприкінці 1990-х – початку 2000-х років як розвиток рішень DRM, описаних вище. На відміну від DRM, орієнтованої на фізичних осіб, рішення IRM застосовують переважно в організаціях. Одним із ранніх піонерів у цій галузі є компанія Adobe, яка включила технології IRM у свої продукти для управління правами на документи PDF. Ці рішення дають змогу обмежувати доступ до інформації та контролювати її використання навіть після того, як вона вийшла за межі вихідної організації. IRM включає в себе шифрування даних і застосування політик доступу, які визначають, хто і як може переглядати, редагувати, друкувати або передавати інформацію. IRM є ключовим елементом у стратегіях захисту даних багатьох організацій.

- Data Classification – рішення з класифікації даних допомагають виявляти, ідентифікувати, категоризувати та маркувати дані відповідно до їхньої конфіденційності, значущості та інших критеріїв. Рішення з класифікації даних почали широко застосовуватися у 2000-х роках. Основна мета цих рішень – полегшити управління даними, забезпечити відповідність нормативним вимогам, надати можливість інтеграції з системами DLP (захист від витоків даних), шифруванням та іншими рішеннями.

- DLP (Data Loss Prevention, рідше – Data Leakage Prevention) – рішення щодо запобігання витоку даних почали пропонувати в середині 2000-х років такі компанії, як Symantec, McAfee і Digital Guardian. Ці рішення забезпечують ідентифікацію, моніторинг і запобігання витокам конфіденційних даних. Це охоплює захист даних у використанні, даних у русі та даних у спокої за допомогою контентного та контекстного аналізу, а також класифікації даних. Рішення DLP контролюють і регулюють передачу даних у мережі організації так, щоб конфіденційна інформація не покидала без дозволу периметри, задані заздалегідь. Рішення DLP важливі для захисту інтелектуальної власності, відповідності нормам конфіденційності та запобігання випадковим або зловмисним витокам даних.

- DCAP (Data-Centric Audit and Protection) – це рішення з аудиту та захисту даних у центрах їхньої обробки та зберігання. Ці системи забезпечують моніторинг, аналіз і захист даних на всіх етапах їхнього життєвого циклу, від створення до знищення. Вони дають змогу організаціям відстежувати й аналізувати доступ і використання даних, виявляти незвичайні або підозрілі шаблони поведінки та запобігати витоку інформації. DCAP включає в себе інструменти класифікації даних, моніторингу доступу, аудиту, захисту від загроз і забезпечення відповідності нормативним вимогам. Рішення DCAP почали розвиватися як окремий напрямок на початку 2010-х років у відповідь на посилення загроз безпеці даних і зростаючі вимоги відповідності нормативним стандартам. Рішення DCAP стали результатом еволюції та синтезу технологій у сфері безпеки інформаційних систем, аналітики даних і кібербезпеки.

Виявлення загроз

Згідно з однією із загальноприйнятих простих класифікацій методів і засобів інформаційної безпеки, усі ці методи та засоби поділяються на такі, що виявляють (detective), запобігають (preventive) і коригують (компенсують). Такий поділ досить умовний, проте він відповідає життєвому циклу проблем інформаційної безпеки – від загроз та експлуатації вразливостей до інцидентів і збитків від них. Тому така класифікація корисна для навчання.

Очевидно, що чим раніше загрозу інформаційній безпеці буде виявлено, тим ефективніший захист від неї. Тому технології інформаційної безпеки закономірно розвинулися в бік проактивного підходу до виявлення загроз безпеці, збільшення глибини аналізу та адаптації до пошуку загроз у специфічних середовищах або умовах.

Деякі з цих рішень можна віднести до інших груп, наприклад, до мережевої безпеки. Однак, для поліпшення послідовності викладу та спрощення засвоєння матеріалу, дотримуючись балансу між застосуванням вузьких і широких груп рішень, ми вирішили описати ці рішення саме в групі технологій виявлення.

- CCTV (Closed-Circuit Television) – це система відеоспостереження. Вона була винайдена Левом Терменом у 1927 році та досі активно використовується в різних сферах безпеки. CCTV застосовуються для спостереження за безпекою в реальному часі та для розслідувань минулих подій. У сучасних CCTV використовуються технології запису, обробки, зберігання, аналізу та відтворення відеоінформації, часто зі звуком. Також використовуються технології розпізнавання облич, автомобільних номерів та інші способи ідентифікації.

- FIM (File Integrity Monitoring) – ця технологія фокусується на моніторингу та виявленні змін у файлах операційної системи та прикладного програмного забезпечення. Це включає в себе перевірку цілісності файлів, налаштувань системи, реєстру та інших критично важливих елементів. Основне завдання FIM – виявлення несанкціонованих змін, які можуть бути ознаками злому, шкідливого ПЗ або внутрішнього порушення безпеки. FIM працює шляхом порівняння поточного стану файлів і конфігурацій з відомим, довіреним “базовим рівнем”. Будь-яке відхилення від цього базового рівня може бути ознакою проблеми безпеки. Концепція FIM розвивалася з 1980-х років. Одну з перших систем FIM Tripwire, використовувану досі, створили 1992 року Юджин Спаффорд і Джин Кім.

- IDS (Intrusion Detection System) – система, яка відстежує системні події та мережевий трафік на предмет підозрілих дій або атак. IDS порівнює дані, що перевіряються, з відомими сигнатурами або зразками атак, а також із нормальним профілем поведінки для виявлення відхилень. За їх наявності IDS генерує сповіщення або звіти про виявлені інциденти, а також надає контекстну інформацію для їхнього розуміння і реагування. Найраніше попередню концепцію IDS сформулював 1980 року Джеймс Андерсон. У 1986 році Дороті Деннінг і Пітер Нейман опублікували модель IDS, яка лягла в основу багатьох сучасних систем.

- HIDS (Host-based Intrusion Detection System, Host-based IDS) – підклас IDS, який відстежує й аналізує вхідний і вихідний трафік із хоста – комп’ютера або іншого пристрою, а також файли та системні журнали для виявлення підозрілої або шкідливої активності. HIDS призначені для виявлення вторгнень і підозрілої активності на конкретному комп’ютері. Вони можуть виявляти шкідливі програми, руткіти, фішинг і деякі інші форми атак. HIDS зазвичай використовують сигнатури відомих загроз, аномальну поведінку або обидва ці методи для виявлення підозрілої активності. Рішення HIDS розвиваються з 1980-х років у тісному зв’язку із системами FIM.

- NIDS (Network Intrusion Detection System, Network IDS) – підклас IDS, що відстежує та аналізує мережевий трафік із метою виявлення шкідливої активності, несанкціонованого доступу або порушень політик безпеки. Ці системи зазвичай вбудовані в активні мережеві пристрої (комутатори, маршрутизатори тощо) і виконують моніторинг та аналіз як зовнішнього, так і внутрішнього мережевого трафіку щодо аномальної або підозрілої поведінки, такої як DoS-атаки, сканування портів, спроби проникнення тощо. Крім аналізу мережевого трафіку, генерації сповіщень або звітів про виявлені інциденти, NIDS також інтегруються з іншими системами безпеки, такими як міжмережеві екрани, системи запобігання вторгненням (IPS), системи SIEM тощо. NIDS розвиваються з кінця 1980-х років.

- IIDS (Industrial Intrusion Detection System, Industrial IDS) – системи виявлення вторгнень, спеціально розроблені для промислових мереж, таких як SCADA, ICS або IIoT із кінця 1990-х років. IIDS відстежують аномальну або шкідливу поведінку в промислових мережах, що може бути пов’язано з кібератаками, помилками обладнання або порушеннями політик безпеки. IIDS також збирають інформацію про стан пристроїв і параметри процесів у промислових мережах і надають інформацію про характер, джерело та наслідки виявлених інцидентів, а також рекомендації щодо їх усунення.

- DPI (Deep Packet Inspection) – це технологія перевірки мережевих пакетів за їхнім вмістом із метою регулювання та фільтрації трафіку, а також накопичення статистичних даних. Концепція DPI почала розвиватися з кінця 1990-х. Технологія дає змогу операторам зв’язку, організаціям і державним органам застосовувати різні політики та заходи щодо забезпечення безпеки, якості та ефективності мережевого обміну даними. У рамках цього підходу виконується аналіз не тільки заголовків, а й корисного навантаження (payload) мережевих пакетів на рівнях рівня моделі OSI з другого (канального) до сьомого (застосунків). Виконується ідентифікація та класифікація протоколів, застосунків, користувачів та інших сутностей, що беруть участь у мережевому обміні. Подальший розвиток технології дав змогу застосовувати її не тільки для виявлення загроз, збору та аналізу статистичних даних про мережевий обмін для моніторингу, звітності та оптимізації, а й для блокування шкідливого коду, атак, витоку даних та інших порушень безпеки, а також для реалізації QoS (Quality of Service) та інших механізмів керування трафіком, як-от обмеження швидкості, пріоритизація, кешування та інші.

- NTA (Network Traffic Analyzer, також network analyzer, packet analyzer, packet sniffer, protocol analyzer) – це програмні або апаратні інструменти, призначені для моніторингу та аналізу мережевого трафіку в реальному часі в дротових і бездротових мережах. NTA надають детальну інформацію про характеристики трафіку, включно з джерелами, призначенням, обсягом і типами переданих даних. На відміну від NIDS, NTA надають ширший огляд мережевої активності та використовуються не тільки в безпеці, а й для розв’язання різних мережевих і прикладних проблем. Аналізатори трафіку інтегруються з системами IDS/IPS, SIEM, SOAR, а також з інструментами управління мережевими конфігураціями та пристроями. Історія аналізу трафіку починається з перехоплення і розшифровки ворожої інформації під час першої та другої світових воєн. Один із перших комп’ютерних аналізаторів трафіку “tcpdump”, що працює в командному рядку і використовується досі, з’явився 1988 року. Аналізатор Ethereal, який з’явився 1998 року, розвинув технологію NTA. У 2006 році Ethereal було перейменовано на Wireshark. Цей інструмент також досі популярний. У 2020 році рішення NTA еволюціонували в NDR (Network Detection and Response).

- NBA (Network Behavior Analysis) – це клас рішень, призначених для моніторингу та аналізу поведінки мережі з метою виявлення аномалій, а також, як додатковий ефект цього аналізу, – для виявлення загроз безпеці. Технології NBA включають аналіз журналів подій і мережевого трафіку, і застосовуються під час моніторингу продуктивності та безпеки мережі. Рішення NBA іноді інтегруються з IDS, IPS, SIEM, EDR та іншими системами. Технології NBA розвивалися з початку 2000-х років. Згодом рішення NBA еволюціонували, включивши в себе машинне навчання і штучний інтелект.

- NBAD (Network Behavior Anomaly Detection) – ця технологія, згідно з однією групою джерел, є компонентом рішень NBA і спеціалізується виключно на безпеці, а також відповідає за раннє виявлення інцидентів, таких як віруси, хробаки, DDoS-атаки або зловживання повноваженнями, і запобігання цим інцидентам. Згідно з іншою групою джерел, NBA і NBAD – це одне й те саме. У нас є підстави вважати, що частина виробників NBA сконцентрувалася на функціоналі безпеки у своїх системах, а частина виробників NBAD – навпаки, вийшла за межі функціоналу безпеки, розмиваючи межу між цими двома класами рішень.

Запобігання загрозам

Після огляду різних інструментів і методів для виявлення загроз інформаційній безпеці, перейдемо до наступного етапу життєвого циклу проблем безпеки та їхніх рішень – до запобігання загрозам. Якщо виявлення загроз є першим кроком до забезпечення безпеки, то запобігання загрозам – це найбільш активний етап боротьби з ними.

У цьому розділі ми зосередимося на програмно-апаратних рішеннях, які не тільки виявляють загрози, а й, головним чином, активно перешкоджають їхній реалізації, забезпечуючи вищий рівень захисту систем і даних. Ми розглянемо, як сучасні технології та інноваційні підходи можуть слугувати бар’єром проти різноманітних загроз, починаючи від комп’ютерних вірусів і хакерських атак, і закінчуючи захистом веб-сайтів та окремих важливих серверних компонентів.

Як і у випадку з вищеописаними рішеннями з виявлення загроз, деякі з класів рішень, описаних нижче, можна включити до інших груп рішень, наприклад, із мережевої безпеки або із захисту кінцевих точок. Однак, враховуючи функціональну суть нашої класифікації, ми вирішили описати їх тут для поліпшення розуміння матеріалу.

- AV (Antivirus) – спеціалізована програма для виявлення та видалення шкідливого програмного забезпечення, такого як віруси, трояни, хробаки, шпигунські та рекламні програми, руткіти та інші. Прототипи антивірусів з’явилися в 1970-х, а перші популярні антивіруси – у 1980-х роках. Антивірус захищає комп’ютер від зараження шкідливим кодом, а також відновлює пошкоджені або модифіковані файли. Антивірус також може запобігати зараженню файлів або операційної системи шкідливим кодом за допомогою проактивного захисту, який аналізує поведінку програм і блокує підозрілі дії. Більшість сучасних комерційних антивірусів розширили свої можливості і перейшли в категорію рішень EPP (Endpoint Protection Platforms).

- NGAV (Next-Generation Antivirus), NGAM (Next-Generation Anti-Malware) – це сучасний підхід до розвитку антивірусів, який виходить за рамки традиційних антивірусів, пропонуючи ширший і глибший рівень захисту. NGAV використовує передові методи, як-от машинне навчання, аналіз поведінки, штучний інтелект і хмарні технології, для виявлення та запобігання не тільки відомим вірусам і шкідливому ПЗ, а й новим, раніше невідомим загрозам. Ці системи здатні аналізувати великі обсяги даних у реальному часі, забезпечуючи захист від складних і цілеспрямованих атак, таких як експлойти нульового дня, ransomware і просунуті постійні загрози (APT). Термін “Next-Generation Antivirus” почали використовувати в середині 2010-х років. Компанії CrowdStrike і Cylance були серед перших, хто почав просувати ідею NGAV.

- IPS (Intrusion Prevention System) – система, призначена для виявлення і запобігання спробам несанкціонованого доступу та інших атак у комп’ютерних мережах і на окремих комп’ютерах. Перші системи IPS з’явилися на початку 1990-х років як логічний розвиток систем виявлення вторгнень (IDS). На відміну від IDS, системи IPS не тільки виявляють підозрілу активність, а й вживають заходів для її нейтралізації, що робить їх ефективнішими в запобіганні атакам, ніж IDS. З іншого боку, як правило, будь-яка система IPS може працювати в режимі IDS. Тому досить часто застосовується складена абревіатура IDS/IPS, рідше – IDPS або IDP System. Компанії Cisco Systems і Juniper Networks були серед перших, хто почав пропонувати рішення IPS на комерційній основі.

- HIPS (Host-based Intrusion Prevention System) – це підклас систем IPS і розвиток систем HIDS для захисту від загроз на рівні окремого хоста – комп’ютера або іншого пристрою. HIPS аналізує і контролює вхідний і вихідний трафік, активності застосунків і системні зміни на хості, виявляючи та блокуючи підозрілі дії, які можуть вказувати на вторгнення або шкідливу поведінку. Системи HIPS можуть використовувати різні методи, включно з аналізом підписів, евристичним аналізом, контролем змін у системному реєстрі, файлових системах і важливих системних файлах. З 2000-х років системи HIPS активно розвиваються і в останні десятиліття інтегруються в складніші класи рішень інформаційної безпеки.

- NIPS (Network Intrusion Prevention System) – це підклас систем IPS і розвиток систем NIDS для запобігання несанкціонованому доступу або іншим порушенням у комп’ютерних мережах. NIPS можуть бути реалізовані як у вигляді фізичних пристроїв, так і у вигляді програмного забезпечення, і часто інтегруються з іншими системами безпеки, такими як файрволи. NIPS постійно аналізують мережевий трафік у реальному часі й можуть автоматично блокувати підозрілий або шкідливий трафік, ґрунтуючись на попередньо визначених правилах безпеки та сигнатурах загроз. NIPS працюють шляхом глибокого аналізу пакетів і сеансів, застосовуючи методи, як-от аналіз сигнатур, аналіз аномалій і поведінковий аналіз, для визначення та блокування атак, таких як DoS (Denial of Service), DDoS, експлойти, віруси та хробаки. Однією з перших NIDS/NIPS, створеною в 1990-х роках і використовуваною дотепер, є застосунок Snort. Еволюція NIDS в NIPS посилилася у 2000-х роках, завдяки компаніям Cisco, Juniper Networks і McAfee. В останні десятиліття NIPS інтегруються у складніші класи рішень інформаційної безпеки.

- NGIPS (Next-Generation Intrusion Prevention System) – підклас систем IPS, що забезпечує глибший та інтелектуальніший аналіз мережевого трафіку, зокрема, зашифрованого, а також застосування політики використання застосунків користувачами. NGIPS інтегруються з сучасними технологіями, як-от машинне навчання, поведінковий аналіз і поглиблений аналіз даних, щоб виявляти й запобігати не тільки відомим загрозам, а й раніше невідомим або специфічним атакам, як-от експлойти нульового дня і просунуті постійні загрози (APT). Ці системи можуть адаптуватися і реагувати на мінливий ландшафт загроз, забезпечуючи захист у динамічному і складному мережевому середовищі. NGIPS часто інтегруються з системами SIEM. Концепція NGIPS почала розвиватися наприкінці 2000-х – початку 2010-х років. Компанії FireEye, Palo Alto Networks і Cisco, зробили внесок у розвиток і популяризацію NGIPS.

- ATP (Advanced Threat Protection) – це комплексний клас рішень у сфері кібербезпеки, призначений для захисту організацій від складних загроз, таких як цілеспрямовані атаки, експлойти нульового дня і просунуті постійні загрози (Advanced Persistent Threat, APT – не плутати з ATP). ATP забезпечує захист на кількох рівнях, включно з мережею, кінцевими точками, застосунками та хмарними сервісами, використовуючи різні методи, як-от машинне навчання, поведінковий аналіз, пісочниці (sandboxing) і поглиблений аналіз трафіку. ATP інтегруються з різними компонентами інфраструктури безпеки, забезпечуючи централізоване управління і координацію заходів безпеки. Рішення ATP були запропоновані у 2000-х роках і почали активно просуватися в середині 2010-х років такими компаніями, як Symantec.

Коригувальні та компенсувальні рішення

Продовжуючи послідовність, розпочату в двох попередніх розділах при описі рішень, що виявляють і запобігають, логічно описати третій вид заходів безпеки в цьому ряді – рішення, що коригують і компенсують. Їхня відмінність від детектувальних і превентивних рішень – у ключовому способі їхньої роботи, націленому на виправлення порушень безпеки, що вже сталися, або на зниження збитків від них, зокрема, притягнення до відповідальності порушників безпеки.

Технічно, для повноти картини в цю групу можна також включити інструменти кібер-контратак, однак така діяльність перебуває на межі законності, тому ми не будемо описувати ці інструменти.

У чистому вигляді коригувальними заходами є ті чи інші заходи резервного відновлення даних, програмного або апаратного забезпечення, або сервісів, що вийшли з ладу, а компенсувальними заходами – послуги страхових компаній із відшкодування шкоди після інцидентів безпеки, коли неможливе відновлення іншими способами. Однак за деяких припущень до цієї групи також можна включити деякі інші методи та засоби.

- Backup and Restore – системи резервного копіювання та відновлення є критично важливим класом програмно-апаратних рішень, які слугують для забезпечення цілісності й доступності даних шляхом створення резервних копій (бекапів) важливої інформації для отримання можливості її відновлення в разі її втрати або пошкодження. Ключовими функціями цих систем є регулярне автоматичне резервне копіювання, шифрування даних, відновлення даних і управління версіями. Існують локальні, хмарні та гібридні системи резервного копіювання. Методи та засоби резервування з’явилися ще в докомп’ютерну епоху, органічно розвивалися з розвитком обчислювальної техніки і в теперішній час інтегруються з EPP, DB Security і багатьма іншими рішеннями і технологіями.

- HA (High-Availability) – рішення високої доступності є розвитком і автоматизацією технологій резервування для роботи в реальному часі. Системи HA мінімізують час простою і гарантують, що бізнес-критичні застосунки залишаються хоча б частково доступними для користувачів навіть у разі збоїв або катастроф. Основні функції рішень HA – реплікація даних, автоматичне перемикання, балансування навантаження, моніторинг і управління. Основні технічні підходи до реалізації HA – кластеризація, резервне копіювання з негайним перемиканням (failover) і розподілені системи. Технології HA почали розроблятися з самого початку розвитку обчислювальної техніки. З 1980-х років, рішення HA стали більш доступними та різноманітними.

- FT (Fault-Tolerance) – відмовостійкі рішення є розвитком рішень HA. За рідкісним винятком, рішення FT за функціоналом перевершують рішення HA. У рішень FT вищий рівень балансування навантаження, резервування і збереження даних. Як наслідок, вища складність, якість (доступність даних і сервісів) і вартість. З іншого боку, масштабованість рішень FT зазвичай нижча за HA через вбудовану архітектуру. Перший відомий відмовостійкий комп’ютер був створений 1951 року Антоніном Свободою. Надалі агентство NASA, компанія Tandem Computers та інші організації зробили внесок у розвиток технологій FT.

- DRP (Disaster Recovery Planning, Disaster Recovery Solutions) – це комплекс заходів і засобів, мета яких – мінімізувати наслідки катастроф: стихійних лих, великих технологічних аварій, кібератак та інших подібних інцидентів, що можуть призвести до збоїв у роботі не лише ІТ-інфраструктури, а й усієї організації. На відміну від рішень Backup and Restore, процес DRP розглядає резервування не тільки даних, а й будь-яких інших критичних активів: програмного забезпечення, обладнання, комунікацій, ключових постачальників тощо. На відміну від систем HA і FT, що працюють автоматично в реальному часі, рішення DRP часто орієнтовані на ручне відновлення після відносно рідкісних подій, хоча сучасні системи DRP використовують автоматизоване перемикання на резервні системи та інфраструктуру. Концепція відновлення після катастроф розвивається з середини 1970-х років. У міру розвитку, процеси та рішення DRP стали включатися до складу корпоративного процесу планування безперервності бізнесу (Business Continuity Planning, BCP), який розвивався з 1950-х років. З кінця 1990-х для об’єднання DRP і BCP почав застосовуватися термін BCDR – Business Continuity and Disaster Recovery.

- Patch Management Systems – системи управління “латками” та іншими оновленнями програмного забезпечення. Мета управління патчами – підтримувати інформаційні системи оновленими та захищеними від відомих вразливостей і помилок. Основні функції патч-менеджменту – інвентаризація програмного та апаратного забезпечення в організації, моніторинг вразливостей, тестування патчів, розгортання патчів, а також звітність та аудит. Системи управління патчами інтегруються з IDS/IPS, антивірусами, системами управління конфігураціями та інструментами оцінки вразливостей. Термін “патч” є буквальним. З часу винаходу перфокарт у XVIII столітті, в них із різних причин робилися помилкові отвори. Орієнтовно з 1930-х років, з появою рахункових машин і перфокарт IBM, помилки в них активно виправлялися паперовими “латками” (фізичними наліпками) з правильними отворами, які клеїлися прямо на перфокарти.

- IRP (Incident Response Platform) – це рішення, призначені для автоматизації реагування на інциденти інформаційної безпеки. Основні цілі IRP – ефективне реагування на інциденти, мінімізація їхнього впливу та запобігання повторенню. Функції IRP – підтримка сценаріїв автоматизованих реакцій на загрози, відстеження та аналіз інцидентів, реєстрація стадій їхнього життєвого циклу, надання інструментів для аналізу та дослідження інцидентів, комунікації та координація реагування, звітування та документування, навчання аналітиків тощо. Системи IRP інтегруються з IDS/IPS, TIP, SIEM, EDR, SOAR та іншими системами. Рішення IRP почали розвиватися на початку 2000-х років і до початку 2020-х років еволюціонували в SOAR.

- Forensic Tools – це спеціалізований клас програмних і апаратних засобів, призначених для збору, аналізу та представлення даних, отриманих із цифрових пристроїв у контексті розслідування кіберзлочинів або інцидентів інформаційної безпеки. Основна мета цих інструментів – під час розслідування злочинів, пов’язаних із комп’ютерами та мережами, забезпечити доказову базу, зокрема, прийнятну в судах певних юрисдикцій, а також допомогти в аналізі інцидентів ІБ, як-от несанкціонований доступ, шахрайство або витоки даних. Інструменти розслідувань можна розділити за видами досліджуваних об’єктів: комп’ютери, мобільні пристрої, мережа і хмари. Застосування неспеціалізованих інструментів розслідувань розвинулося в 1980-ті роки. У 1990-х роках було створено кілька спеціалізованих безплатних і пропрієтарних інструментів (як апаратних, так і програмних), що дають змогу проводити розслідування з гарантією незмінності носіїв даних, яка є однією з головних вимог забезпечення доказової бази. Важливу роль у розвитку інструментів цифрової форензики відіграли правоохоронні органи, як-от ФБР та Інтерпол. Рішення DFIR (Digital Forensics and Incident Response) є комбінацією IRP та інструментів розслідувань.

Обманні рішення

У цій групі описані особливі рішення, які прихованим чином ускладнюють реалізацію порушень безпеки. Це досягається побічно, приховуючи від зловмисників реальні об’єкти або процедури, або безпосередньо вводячи зловмисників в оману. Цим ці рішення відрізняються від будь-яких інших рішень, які захищають активи відкрито і покладаються, наприклад, на режим доступу, секретність паролів або математичну стійкість шифрування.

Рішення на основі технологій приховування засновані на повному або частковому маскуванні інформації або засобів її захисту. Підхід до приховування засобів і методів інформаційної безпеки називається “Security through Obscurity” (безпека через неясність). Цей підхід часто критикують як недостатньо надійний. Хоча деякі елементи цього підходу все ще використовуються, його розглядають радше як доповнення до надійніших і прозоріших механізмів безпеки. Водночас, рішення щодо приховування самої інформації розвиваються досить активно.

Рішення на основі технологій обману засновані на принципі створення середовища або умов, що вводять в оману зловмисників, щоб ускладнити реалізацію несанкціонованого доступу або інших порушень інформаційної безпеки. Ефективність цих рішень полягає в маніпулюванні зловмисниками і примусі їх витрачати час і ресурси на роботу, яка не приводить до їхніх цілей. Додатковою метою деяких рішень цієї групи є отримання можливості вивчення дій зловмисників в умовах, наближених до реальних, не піддаючи ризику справжні ресурси організації.

- Obfuscation – обфускація – це методи приховування інформації, що включають різні способи маскування або спотворення даних, коду або комунікацій, роблячи їх такими, що їх важко прочитати, і такими, що важко проаналізувати без спеціальних знань або ключів. Обфускація часто застосовується протягом розроблення програмного забезпечення для часткового захисту вихідного коду від зворотної інженерії та корисна для захисту інтелектуальної власності. Також обфускація використовується для приховування конфіденційних даних під час їхнього передавання. Техніки обфускації включають зміну форматів даних, застосування спеціальних алгоритмів для зміни структури коду та багато інших методів. Вони не тільки збільшують складність розуміння даних людьми, а й можуть ускладнювати автоматизований аналіз даних, наприклад, під час спроби шкідливого програмного забезпечення розпізнати дані, що захищаються. Обфускація виникла в 1970-х роках, розвивалася серед вірусописців із 1980-х років, а як метод захисту даних і коду почала розвиватися з 1990-х років.

- Steganography – це метод приховування факту передачі або зберігання інформації. У цифровій стеганографії дані часто вбудовуються в цифрові медіафайли з використанням різних алгоритмів, які можуть змінювати, наприклад, мінімальні біти кольору пікселів у зображенні або амплітуду звукових файлів. Цифрову стеганографію почали застосовувати в 1980-х роках, і потім вона набула розвитку у вигляді комп’ютерних і мережевих стегосистем. Комп’ютерна стеганографія, на відміну від загальної цифрової, заснована на особливостях комп’ютерної платформи. Прикладом є стеганографічна файлова система StegFS для Linux. Мережева стеганографія – це метод передавання прихованої інформації через комп’ютерні мережі з використанням особливостей роботи протоколів передавання даних.

- Entrapment and Decoy Objects – це пастки і приманки – хибні цілі, як-от фальшиві файли, бази даних, системи управління або мережеві ресурси, що здаються цінними або вразливими для атак. Пастки і приманки використовуються для виявлення несанкціонованої активності, а також для аналізу поведінки атакуючих. Концепція пасток вперше була запропонована стандартом FIPS 39 у 1976 році. Ці технології активно розвивалися з 1990-х років у вигляді рішень honeypots і honeynets. Один із перших задокументованих прикладів honeypot був створений у 1991 році Біллом Чесвіком. Honeynets – це мережі, що складаються з безлічі honeypots. На відміну від поодиноких honeypots, які імітують окремі системи або сервіси, honeynets створюють складніше і реалістичніше мережеве середовище, в якому можуть взаємодіяти кілька пасток. Це дає змогу досліджувати складніші та цілеспрямованіші атаки, а також поведінку зловмисників у ширшому контексті. Проєкт Honeynet, запущений Ленсом Спітцнером наприкінці 1990-х років, є одним із перших і найвідоміших прикладів використання honeynets.

- Deception Technology – технології обману є подальшим розвитком технологій пасток і приманок, і являють собою широкий клас рішень, що включають різні методи і стратегії для створення фальшивих індикаторів і ресурсів у мережі. Ці рішення включають не тільки honeypots і honeynets, а й інші засоби, як-от хибні мережеві шляхи, фальшиві облікові записи та маніпуляції з даними, щоб ввести в оману зловмисників і відвернути їх від реальних активів. З 2010-х років у розвиток корпоративних продуктів на основі технологій обману зробили внесок такі ізраїльські компанії як Illusive Networks і TrapX.

- Tarpits – “смоляні ями” – рішення, що уповільнюють або перешкоджають автоматизованим атакам, таким як сканування портів або поширення хробаків і ботнетів. Рішення Tarpits працюють шляхом встановлення взаємодії з атакуючим і навмисного затягування цієї взаємодії, змушуючи шкідливе програмне забезпечення витрачати на неї значно більше часу, ніж зазвичай. Це досягається завдяки навмисному сповільненню відповідей на мережеві запити або створенню несправжніх сервісів і ресурсів, що здаються атакуючому цікавими. Одним із відомих прикладів “смоляної ями” є LaBrea Tarpit, створена Томом Лістоном на початку 2000-х років. Ця програма була спроєктована для боротьби з хробаком Code Red, який швидко поширювався, скануючи та заражаючи веб-сервери. LaBrea ефективно сповільнювала сканування, створюючи віртуальні машини, які здавалися вразливими для хробака, але насправді були пастками.

Керування ідентифікацією та доступом

У цьому розділі описано рішення, які відіграють специфічну роль у забезпеченні того, щоб правильні люди мали доступ до потрібних ресурсів у правильний час і з правильними привілеями.

IAM (Identity and Access Management) – це загальна назва процесів і рішень, спрямованих на управління ідентифікацією користувачів і контроль доступу до ресурсів. Ці системи дають змогу засвідчувати особу користувачів, керувати їхніми правами доступу, відстежувати їхні дії, а також забезпечувати безпеку та конфіденційність даних. IAM охоплює функції автентифікації, санкціонування, управління користувачами, ролями і політиками доступу, а також інтеграцію з різними застосунками та системами.

Історія IAM починається задовго до комп’ютерної ери. Печатки та парольні фрази, що використовувалися древніми цивілізаціями, були першими прообразами IAM. Перші моделі (MAC – Mandatory Access Control, DAC – Discretionary Access Control тощо) і перші реалізації систем управління доступом почали формуватися з кінця 1960-х років.

Більш сучасні моделі доступу (RBAC – Role-Based Access Control, ABAC – Attribute-Based Access Control тощо), а також IAM як інтегровані системи почали активно розвиватися з 1990-х років. Починаючи з 2000-х років, у рішеннях IAM почав застосовуватися метод RBA (Risk-Based Authentication).

В умовах постійної еволюції загроз безпеці та посилення вимог до відповідності стандартам безпеки, рішення IAM стають не просто заходом безпеки, а стратегічним інструментом, що допомагає організаціям не тільки захищати свої активи, а й підвищувати ефективність і продуктивність.

- SSO (Single Sign-On) – це метод автентифікації, що дає змогу користувачеві отримати доступ до кількох застосунків або систем, вводячи свої облікові дані лише один раз. Це зручний спосіб управління доступом, який значно спрощує процес входу в різні корпоративні або приватні сервіси. SSO усуває необхідність запам’ятовувати безліч паролів, що знижує ризик їхньої втрати або злому. Існують різні види SSO, включно з корпоративним SSO (для внутрішніх систем організації), веб-SSO (для онлайн-сервісів) і федеративним SSO (що використовує стандарти, як-от SAML і OAuth, для аутентифікації через різні домени). Концепція SSO почала розвиватися в 1980-х роках, коли організації шукали способи спростити управління обліковими записами в умовах зростаючої кількості комп’ютерних систем і застосунків. Перші рішення SSO надавали компанії Hewlett-Packard, CA Technologies, Oblix, Magnaquest Technologies і Novell. Розвиток хмарних технологій у 2000-х роках значно розширив потреби та можливості для застосування SSO.

- MFA (Multi-Factor Authentication) – це метод і технологія, що вимагає від користувача надання двох або більше підтверджень своєї особи перед отриманням доступу до ресурсу. Окремим випадком MFA для двох чинників є Two-Factor Authentication (2FA). MFA значно підвищує рівень безпеки, поєднуючи кілька незалежних підтверджень, зазвичай різного роду: щось, що користувач знає (наприклад, пароль чи код), щось, що користувач має (наприклад, смартфон чи токен), та щось, що є частиною користувача (наприклад, відбиток пальця чи скан біометрії обличчя). Поява передумов 2FA відноситься до 1980-х років. В якості першої 2FA найчастіше згадується система санкціонування транзакцій, заснована на обміні кодами через двосторонні пейджери, яку створила в 1996 році компанія AT&T. Перші рішення MFA часто включали використання фізичних токенів або спеціальних карт. З розвитком смартфонів і біометричних технологій з початку 2010-х років методи MFA стали різноманітнішими та доступнішими.

- IDM (Identity Management, IdM) – рішення, що керують цифровими ідентифікаторами користувачів. Це охоплює процеси створення і видалення облікових записів та ідентифікаторів користувачів, а також інших операцій управління. IDM іноді використовується як синонім IAM, але правильніше розглядати IDM як одну з функцій IAM. У той час як IDM фокусується на управлінні ідентифікаторами, IAM надає більш комплексний підхід, включно з механізмами захисту даних і ресурсів від несанкціонованого доступу.

- WAM (Web Access Management) – це клас рішень, призначених для управління доступом до веб-застосунків і онлайн-сервісів. Основна мета WAM – забезпечити безпечний контрольований зручний доступ до веб-ресурсів для вповноважених користувачів. Функції WAM – автентифікація і санкціонування, SSO, аудит і моніторинг, управління сеансами. Існують різні рішення WAM, призначені для різних типів застосунків і середовищ, включно з хмарними сервісами, корпоративними порталами та публічними веб-сайтами. Розвиток WAM почався наприкінці 1990-х у вигляді рішень SSO. У 2000-х роках WAM почали виокремлювати в окремий клас рішень і до теперішнього часу почали втрачати актуальність, поступаючись місцем сучасним IAM.

- PIM (Privileged Identity Management, Privileged Account Management або Privileged User Management, PUM) – це технологія управління обліковими записами, що мають доступ до конфіденційних даних або критично важливих систем. Це, наприклад, акаунти суперкористувачів, системних адміністраторів, адміністраторів баз даних, служб тощо. PIM фокусується на створенні, обслуговуванні та відкликанні облікових записів із підвищеними дозволами. Інструменти PIM зазвичай забезпечують підтримку виявлення привілейованих облікових записів, управління їхнім життєвим циклом, застосування політики надійних паролів, захисту ключів доступу, моніторингу та звітності доступу. Концепція PIM виникла на початку 2000-х років.

- PAM (Privileged Access Management або Privileged Account and Session Management, PASM) – це клас рішень, що керують доступом до критично важливих систем і ресурсів в організації. PAM можна вважати розширенням PIM, оскільки PAM надає ширший спектр функцій для управління привілейованим доступом. Наприклад, своєчасне призначення привілеїв, безпечний віддалений доступ без пароля, можливості запису сеансу, моніторинг і контроль привілейованого доступу, а також виявлення підозрілої активності та реагування на неї. Концепція PAM почала розвиватися на початку 2000-х років. До функцій і різновидів PAM можна віднести PSM (Privileged Session Management), EPM (Endpoint Privilege Management), WAM (Web Access Management), PEDM (Privilege Elevation and Delegation Management), SAG (Service Account Governance), SAPM (Shared Account Password Management), AAPM (Application-to-Application Password Management або Application Password Management, APM) і VPAM (Vendor Privileged Access Management).

- IGA (Identity Governance and Administration) – це клас рішень для управління ідентифікацією користувачів, їхнім доступом до ресурсів і дотриманням відповідних політик і нормативів. Рішення IGA почали активно розвиватися після ухвалення законів США HIPAA 1996 року та SOX 2002 року. Рішення IGA керують життєвим циклом ідентифікацій, реалізують політику доступу і рольове управління, а також надають аудит і звітність. Рішення IGA можна розглядати як доповнення або розширення рішень IAM. Інтеграція IGA з PAM представляє технологію PAG (Privileged Access Governance).

- PIV (Personal Identity Verification) – це рішення для забезпечення надійної верифікації особистості співробітників уряду та підрядників США. Рішення PIV призначені для посилення безпеки доступу до фізичних та інформаційних ресурсів урядових установ. Це досягається використанням PIV-карток, які містять біометричні дані (відбитки пальців, фотографії), а також електронні сертифікати та пін-коди для доступу до інформаційних систем і фізичних об’єктів. Стандарт FIPS 201, розроблений NIST, який описує PIV, було затверджено 2005 року.

- IDaaS (Identity as a Service) – це хмарна послуга, що надає комплексні рішення IAM. IDaaS призначена для забезпечення безпечного гнучкого й масштабованого управління цифровими ідентифікаторами користувачів, включно з автентифікацією, санкціонуванням та обліком доступу до ресурсів. IDaaS охоплює SSO, MFA, управління доступом на основі ролей (RBAC) і політик, синхронізацію облікових записів, інтеграцію з різними хмарними та локальними застосунками тощо. IDaaS тісно інтегрована з іншими системами безпеки, такими як системи DLP, CASB і SIEM, забезпечуючи комплексний підхід до кібербезпеки. Концепція IDaaS почала розвиватися на початку 2000-х років із поширенням хмарних технологій. Серед перших компаній, які запропонували рішення IDaaS, можна відзначити Microsoft, Okta й OneLogin.

Безпечний доступ до мережі

Забезпечення безпечного доступу до мережевих ресурсів опинилося в центрі уваги кібербезпеки з масовим поширенням Інтернету з початку XXI століття. Кожне з описаних нижче рішень безпечного доступу до мережі пропонує специфічні методи і стратегії для забезпечення безпеки в мережевому середовищі, що вирізняється високою динамічністю і різноманітністю загроз.

Розглянемо, як ці технології допомагають організаціям адаптуватися до нових викликів у сфері кібербезпеки, забезпечуючи надійне управління доступом, захист від зовнішніх і внутрішніх загроз, а також гнучкість і масштабованість в умовах мінливого ландшафту ІТ-інфраструктури та бізнес-процесів. Цей розділ надасть вам розуміння сучасних підходів до забезпечення безпечного мережевого доступу, їхніх особливостей, еволюції, переваг і потенційних застосувань у межах комплексної стратегії кібербезпеки.

- VPN (Virtual Private Network) – це узагальнена назва технологій, що дають змогу забезпечити одне або кілька безпечних мережевих з’єднань поверх іншої мережі. VPN може забезпечувати з’єднання трьох видів: вузол-вузол, вузол-мережа і мережа-мережа. VPN використовується для захисту мережевого трафіку від перехоплення і втручання. Захист забезпечується завдяки використанню засобів криптографії. VPN часто інтегрується з міжмережевими екранами, системами IDS/IPS і рішеннями IAM. Перші прообрази VPN з’явилися в 1970-х роках. З 1992 по 1999 роки були розроблені перші популярні протоколи VPN IPsec і PPTP, також відомий як PPTN. Інші приклади протоколів VPN включають L2TP і WireGuard. У деяких реалізаціях VPN використовуються протокол SSL/TLS, технологія MPLS або інші протоколи і технології. Компанії Cisco і Microsoft зробили ключовий внесок у розвиток VPN. У 2001 році з’явилася реалізація OpenVPN, яка швидко стала популярною. Wireguard з’явився 2016 року, а 2020 був включений в ядро Linux, і наразі активно витісняє OpenVPN як продуктивніше і простіше рішення.

- DA (Device Authentication) – різні технології та методи, що використовуються для підтвердження автентичності пристроїв у цифрових мережах і системах. Основні функції – ідентифікація та перевірка автентичності пристроїв, шифрування та управління доступом. Типи рішень відрізняються за основою автентифікації: MAC-адреси, сертифікати, унікальні ідентифікатори пристроїв (наприклад, IMEI) тощо. Аутентифікація пристроїв почала розвиватися в 1980-х роках. Розвиток технологій Device Authentication призвів до появи концепції NAC, описаної нижче. З розвитком інтернету речей (IoT), мобільних технологій і політики BYOD (принеси свій пристрій), аутентифікація пристроїв стала ще важливішою для забезпечення безпеки мереж, до яких підключаються ці пристрої.

- NAC (Network Access Control) – це стандарт і широкий клас рішень для управління доступом до мережі, що охоплює ідентифікацію та автентифікацію користувачів, перевірку стану їхніх пристроїв, а також застосування політик безпеки для управління доступом до мережевих ресурсів. Рішення NAC допомагають забезпечувати безпеку мережі шляхом контролю доступу на основі певних критеріїв клієнтських комп’ютерів, як-от роль користувача, тип пристрою, місце розташування і стан пристрою (стан антивірусу, системних оновлень тощо). Концепція NAC почала розвиватися на початку 2000-х років. Базовою формою NAC є Port-based Network Access Control (PNAC), який визначається стандартом IEEE 802.1X, ухваленим 2001 року. Розвитком NAC є підхід на основі оцінки стану пристроїв Trusted Network Connect (TNC), презентований 2005 року. Прикладами специфічних реалізацій NAC є рішення Cisco Network Admission Control (2004-2011), Microsoft Network Access Protection (2008-2016), Cisco Identity Services Engine (ISE), Microsoft Endpoint Manager, Fortinet FortiNAC, Aruba ClearPass і Forescout NAC.

- ZTA (Zero Trust Architecture) – архітектура безпеки, що базується на принципі нульової довіри (“нікому не довіряй, все перевіряй”). ZTA інтегрується з широким спектром мережевих технологій і технологій безпеки, включно з ідентифікацією, автентифікацією, захистом даних, шифруванням, сегментацією мережі, моніторингом і управлінням доступом. Термін “нульова довіра” придумав Стівен Пол Марш у 1994 році. Стандарт OSSTMM, випущений 2001 року, приділяв багато уваги довірі, а версія цього стандарту 2007 року стверджувала “довіра – це вразливість”. У 2009 році Google впровадила архітектуру нульової довіри під назвою BeyondCorp. У 2018 році організації NIST і NCCoE опублікували стандарт SP 800-207 “Архітектура нульової довіри”. Після цього, завдяки широкому впровадженню мобільних і хмарних сервісів, почалося поширення рішень ZTA.

- SDP (Software-Defined Perimeter) – модель безпеки мереж, заснована на створенні периметрів, які динамічно налаштовуються, навколо мережевих ресурсів. Модель SDP можна розглядати як один із способів реалізації архітектури ZTA. На відміну від NAC, більш сучасна модель SDP контролює не сеанс доступу користувача або пристрою до всієї мережі, а кожен запит доступу до кожного ресурсу індивідуально. Технологія SDP використовує хмарні технології та програмно-визначені архітектури для створення строго контрольованих точок доступу, які можуть адаптуватися до мінливих вимог безпеки. SDP також називають “чорною хмарою”, оскільки інфраструктура застосунків, включно з IP-адресами та іменами DNS, повністю недоступна пристроям, які не пройшли перевірку. SDP пов’язана з системами IAM, міжмережевими екранами, системами IDS/IPS і хмарними шлюзами безпеки. Концепція SDP почала розвиватися наприкінці 2000-х років. Ключовий внесок у розвиток SDP зробили Defense Information Systems Agency (DISA) і Cloud Security Alliance (CSA).

- ZTNA (Zero Trust Network Access) – це одна з основних технологій в рамках ZTA. На відміну від традиційних моделей безпеки, ZTNA не робить припущень про довіру і вимагає суворої перевірки походження і контексту для кожного запиту доступу до ресурсів, незалежно від того, звідки йде запит. Рішення ZTNA пов’язані з SDP і SASE, а також із рішеннями IAM. На відміну від рішень SDP, що охоплюють не тільки доступ до застосунків, а й управління мережевою інфраструктурою, рішення ZTNA сфокусовані на управлінні доступом користувача. ZTNA часто розглядають як безпечнішу, гнучкішу та сучаснішу альтернативу традиційним рішенням VPN.

- SASE (Secure Access Service Edge) – це мережева архітектура, що об’єднує комплексні функції мережевої безпеки і широкосмугового доступу в єдину хмарну платформу. SASE була розроблена для забезпечення безпечного ефективного доступу до мережевих ресурсів в умовах зростаючого числа віддалених користувачів і розподілених застосунків. Це новаторська модель, запропонована компанією Gartner у 2019 році, яка переосмислює традиційні підходи до мережевої безпеки та доступу. SASE об’єднує такі функції, як SD-WAN (програмно-визначена широкосмугова мережа), безпечний веб-шлюз, хмарний доступ до захищених ресурсів (CASB), виявлення і запобігання вторгненням (IDS/IPS), і багато іншого.

- ZTE (Zero Trust Edge) – це концепція, яка об’єднує принципи ZTA з мережевими технологіями на краю мережі (edge computing). Цей підхід спрямований на забезпечення суворої безпеки для мережевих ресурсів і застосунків, розміщених на краю мережі, особливо в умовах збільшення кількості віддалених користувачів і розширення використання хмарних і мобільних технологій. Рішення ZTE тісно пов’язані з ZTNA, SDP і SASE. Модель ZTE запропонована компанією Forrester 2021 року і подібна до SASE, але з додатковим акцентом на впровадження принципів нульової довіри для аутентифікації та вповноваження користувачів.

Мережева безпека

Цей розділ присвячено огляду рішень, призначених для захисту мережевої інфраструктури. Переважно це різні проксі-рішення у вигляді фільтрів, шлюзів тощо. У цю групу не входять рішення безпечного доступу до мережі та деякі інші рішення, які були описані в різних групах вище, а також мобільні, хмарні та інші рішення, описані нижче.

Кожен інструмент цієї групи відіграє свою роль у створенні багаторівневої захисної стратегії. Розглянемо, як ці різні рішення можуть бути інтегровані для формування гнучкого ефективного захисту мережі, а також розглянемо їхні ключові функції, переваги та потенційні застосування. Також опишемо підгрупи та еволюцію технологій мережевої безпеки.

- FW (Firewall), файрвол, брандмауер або міжмережевий екран – це базовий мережевий пристрій або програмне рішення, призначене для контролю і фільтрації вхідного і вихідного мережевого трафіку на основі заздалегідь встановлених правил безпеки. Основна мета міжмережевого екрана – захистити комп’ютери та внутрішні мережі від несанкціонованого доступу та різних видів мережевих атак, забезпечуючи безпеку даних і ресурсів. Основні різновиди файрволів: пакетні фільтри, Stateful Inspection Firewalls (SIF), Application Layer Firewalls (ALF), Next-Generation Firewalls (NGFW). Файрволи часто використовуються в поєднанні з іншими системами безпеки, включно з системами IDS/IPS, SIEM і VPN. Першу статтю про технологію брандмауерів було опубліковано 1987 року інженерами Digital Equipment Corporation (DEC). Компанія AT&T Bell Labs також зробила внесок у розроблення перших міжмережевих екранів.

- DNS Firewall – це рішення для моніторингу та контролю DNS-запитів, що запобігає доступу до шкідливих або підозрілих сайтів. Файрволи DNS відрізняються від звичайних файрволів тим, що фокусуються виключно на DNS-трафіку. DNS Firewalls можуть бути реалізовані як апаратні пристрої, програмне забезпечення або хмарні сервіси. Файрволи DNS часто інтегруються з системами IDS, антивірусами та міжмережевими екранами інших типів. Файрволи DNS з’явилися наприкінці 1990-х років.

- SIF (Stateful Inspection Firewall, Stateful Firewall) – це тип міжмережевого екрана, який не тільки фільтрує трафік на основі вихідних і цільових IP-адрес, портів і протоколів, а й також відстежує та враховує стани активних мережевих з’єднань (сеансів або сесій). Це дає йому змогу динамічно керувати трафіком на основі контексту сеансів, пропонуючи ефективніший захист, порівняно з простими пакетними фільтрами. SIF працюють на мережевому, сеансовому і прикладному рівнях моделі OSI. SIF часто використовують у поєднанні з системами IDS/IPS, IAM і VPN. SIF був винайдений на початку 1990-х років компанією Check Point Software Technologies. SIF стали основою для багатьох сучасних рішень у сфері кібербезпеки, включно з NGFW.

- ALF (Application-Level Firewall або Application Firewall) – файрвол прикладного рівня або брандмауер застосунків – це різновид міжмережевого екрана, який контролює та за необхідності блокує з’єднання і введення/виведення застосунків і системних служб на основі налаштованої політики (набору правил). ALF може контролювати зв’язок аж до прикладного рівня моделі OSI, наприклад, захищати веб-застосунки, електронну пошту, FTP та інші протоколи. Двома основними категоріями міжмережевих екранів прикладного рівня є мережеві та хостові. ALF часто інтегрується із системами IDS/IPS і IAM. Розвиток ALF почався в 1990-х роках, завдяки зусиллям Університету Пердью, а також компаній AT&T і DEC.

- WAF (Web Application Firewall) – це файрвол прикладного рівня (ALF), призначений для захисту веб-застосунків і API (прикладних програмних інтерфейсів) від різних видів атак, як-от XSS (міжсайтовий скриптинг), SQL-ін’єкції, CSRF (міжсайтова підробка запиту) тощо. Різновиди WAF: апаратні, хмарні та віртуальні. WAF розташовується перед веб-застосунками на шляху запитів до них і часто інтегруються з системами IDS/IPS, CMS і SIEM. Перші WAF були розроблені компаніями Perfecto Technologies, Kavado і Gilian Technologies наприкінці 90-х років. У 2002 році було створено проєкт із відкритим вихідним кодом ModSecurity, який зробив технологію WAF доступнішою. Рішення WAF активно розвиваються.

- WAAP (Web Application and API Protection) – клас рішень, призначених для забезпечення безпеки веб-застосунків і API. Він містить функції традиційного WAF і розширює їх шляхом додаткових захисних заходів. На відміну від традиційних WAF, WAAP забезпечує більш комплексний захист, включно із захистом API, хмарними сервісами та розширеними функціями аналізу загроз. WAAP може бути реалізований у вигляді хмарних сервісів, апаратних рішень або інтегрованих платформ. WAAP часто інтегрується з системами IDS/IPS і SIEM. Концепція WAAP була запропонована компанією Gartner 2019 року.

- SWG (Secure Web Gateway) – це рішення, призначене для моніторингу та управління вхідним і вихідним веб-трафіком із метою запобігання шкідливій активності та забезпечення дотримання корпоративної політики. SWG зазвичай реалізуються як проксі-сервери та розміщуються між користувачами та виходом в Інтернет. Функції SWG: фільтрація й кешування веб-контенту, захист від шкідливого ПЗ, контроль застосунків і доступу користувачів. SWG можуть бути розгорнуті як апаратні пристрої, програмні рішення або у вигляді хмарних сервісів. SWG часто інтегруються з системами IDS/IPS, антивірусними рішеннями, міжмережевими екранами та DLP. Рішення SWG почали з’являтися в 1990-х роках.