Проблема запам’ятовування паролів і її вирішення

Розуміння тенденцій захисту “цифрових дверей” до систем та застосування сучасних методів автентифікації є ключовим для забезпечення надійного захисту не тільки військових, фінансових або медичних даних, але й будь-яких нематеріальних активів. Втрата цих активів може заподіювати шкоду не тільки державі або бізнесу, а й безлічі звичайних користувачів комп’ютерів і смартфонів.

Традиційні способи використання паролів поступово відмирають, оскільки сучасні обчислювальні потужності для злому значно перевищують можливості людей із запам’ятовування надійних паролів. Це створює серйозні виклики для безпеки доступу до безлічі систем, бо від цієї безпеки залежить захист особистих та корпоративних даних.

Ця стаття надасть спеціалістам із безпеки корисні поради щодо підвищення обізнаності користувачів та розробників програмного забезпечення про важливість надійних паролів, засобів їх захисту та інших методів, пов’язаних з автентифікацією. Водночас стаття буде цікавою широкому колу читачів: від користувачів і системних адміністраторів до менеджерів ІТ і системних аналітиків.

Як хакери зламують паролі, і чому це можливо

Щоб зрозуміти логіку хакерів, варто розпочати з усвідомлення, що будь-які правила, що спрощують запам’ятовування паролів, так само спрощують і їхнє розкриття. Тобто, способи створення паролів одночасно формують методи їхнього підбору.

Розглянемо цей принцип на прикладі найпопулярніших шаблонів створення паролів та методів їх підбору.

- Цифри підряд – “1234”, “123456”, “87654321”. Дивовижно, що в XXI сторіччі все ще є системи, які не забороняють створення таких паролів. Вони надзвичайно популярні через їхню простоту запам’ятовування, але так само легко піддаються злому.

- Популярні слова – ‘‘password’’, “unknown”, “admin”, “user”. Вони представляють категорію паролів, що зазвичай асоціюються з базовими або адміністративними функціями, або є загальними, за замовчуванням або загальноприйнятими термінами, які часто використовуються для зручності.

- Клавіатурні та буквені послідовності – “qwerty”, “asdfgh”, “abcdef”. Це прості послідовності символів, які легко запам’ятовуються і швидко набираються на клавіатурі. Їх порядок визначається сусідніми клавішами клавіатури QWERTY або алфавітним порядком.

- Комбінація цифр і букв – “abc123”, “a1b2c3”, “password1”. Ці послідовності трохи складніші за прості послідовності літер або цифр. Вони поєднують у собі буквені та числові елементи. Це на перший погляд може створювати враження більшої безпеки. Однак, вони також є досить передбачуваними і часто використовуються користувачами.

- Прості числові комбінації – “123123”, “111111”, “020202”. Їх легко запам’ятати завдяки повторюваній структурі. Кожен із цих паролів містить декілька ідентичних частин, що робить їх зручними для користувачів, але водночас вразливими до злому.

- Поширені фрази – “letmein”, “iloveyou”, “welcomehome”. Хоча й формально це парольні фрази, що мають бути надійніші, ніж окремі слова, вони є надто простими й популярними фразами, які часто використовуються в повсякденному житті. Вони базуються на популярних виразах або емоційних висловлюваннях, що допомагає користувачам їх легко запам’ятати, а зловмисникам легко передбачити.

- Особисті імена – “ashley”, “michael”, “robert”. Користувачі часто використовують особисті або популярні імена в якості паролів через їх легкість запам’ятовування та емоційний зв’язок. Однак, такі паролі є дуже вразливими до злому, оскільки імена легко передбачити або знайти в словниках або інших загальнодоступних джерелах.

- Роки й дати – “13011990”, “2007”, “19Sep1985”. Використання таких паролів має свої переваги, оскільки вони легко запам’ятовуються завдяки особистій значущості дат, але водночас їх легко можуть вгадати зловмисники, якщо дати відомі. Навіть якщо ні, їх відносно легко підібрати.

- Імена брендів чи компаній – “Google2023”, “Apple123”, “Samsung!”. Паролі, що складаються з імен відомих брендів чи компаній, обираються користувачами через їхню впізнаваність і легкість запам’ятовування. Хоча такі паролі можуть здаватися індивідуальними, їхня популярність робить їх легко передбачуваними й вразливими до атак методом словників.

Причини проблеми паролів

Отже, ми розглянули основні шаблони запам’ятовування паролів і одночасно усвідомили, що будь-які шаблони лежать в основі розробки методів злому паролів. Але чи є це єдиною причиною проблеми?

Знання причин, чому досі існують слабкі паролі, дозволить спеціалістам із безпеки краще керувати ризиками й створювати більш цілеспрямовані освітні програми та політики. Ці причини, а радше, чинники можна розділити на кілька основних категорій:

- Людські й культурні фактори:

- Простота запам’ятовування.

- Мінімізація зусиль.

- Недостаток обізнаності.

- Недостатня освіта.

- Соціальні норми.

- Відношення до безпеки.

- Технічні причини:

- Неналежне проєктування систем.

- Відсутність підтримки менеджерів паролів.

- Відсутність багатофакторної аутентифікації або інших методів.

- Психологічні фактори:

- Ілюзія безпеки.

- Переоцінка можливостей щодо захисту облікових записів.

- Недооцінювання методів хакерів.

- Відкладання на майбутнє.

- Організаційні й економічні фактори:

- Політика компанії не передбачає встановлення строгих вимог до паролів.

- Організація не інвестує у навчання своїх працівників.

- Неправильна оцінка ризиків (балансу втрат і вигод, хибне уявлення про ризики злому).

Слабкі паролі залишаються популярними через поєднання людських, культурних, технічних, психологічних, організаційних та економічних чинників. Надійний захист даних та безпека облікових записів є результатом не тільки технологічних рішень, але й свідомих дій користувачів і розробників.

Сучасні методи злому та зловживання даними вимагають постійної уваги та адаптації. Тому варто активно вдосконалювати свої знання та впроваджувати нові методи та інструменти безпеки. Тільки комплексний підхід дозволить забезпечити надійний захист у цифровому світі.

Методи злому паролів

Злом паролів є однією з найпоширеніших загроз у кібербезпеці. Крім простого підбору варіантів паролів, існує кілька інших, складніших методів злому. Нижче наведено детальний огляд шести основних методів, що використовуються хакерами для компрометації паролів.

Ця інформація буде корисною розробникам програмного забезпечення, системним адміністраторам і спеціалістам з інформаційної безпеки. Водночас, звичайні користувачі також можуть отримати корисне розуміння, яке покращить захист їхніх паролів.

1. Соціальна інженерія

Соціальна інженерія полягає у маніпулюванні людьми з метою отримання конфіденційної інформації, включаючи паролі. Серед ключових підходів можна виділити:

- Використання переконливих історій або аргументів.

- Використання авторитетних ролей (техпідтримка, керівництво).

- Експлуатація довіри та психологічних слабкостей.

Наприклад, хакер телефонує до компанії, представляючись співробітником технічної підтримки. Він повідомляє цільовій особі, що в її обліковому записі виявлено підозрілу активність, і терміново потрібно змінити пароль. Хакер просить надати поточний пароль для “підтвердження особистості” або надсилає фальшиву форму, яку необхідно заповнити.

Для підвищення обізнаності та підготовки персоналу до таких загроз, наша компанія проводить реалістичні симуляції фішингу. Це допомагає ідентифікувати вразливі місця та підвищити рівень захисту.

2. Атаки грубої сили (brute force)

Брутфорс-атака полягає в автоматичному переборі всіх можливих комбінацій парольних символів до знаходження правильного пароля. Ключові характеристики:

- Використання потужних комп’ютерів для швидкого перебору.

- Застосування програмних інструментів, таких як “John the Ripper” або “Hashcat” (популярні інструменти для зламування паролів).

- Висока ймовірність підбору коротких паролів.

Наприклад, хакер використовує спеціалізоване програмне забезпечення, яке автоматично генерує і вводить мільйони можливих комбінацій паролів. Програма починає з найкоротших і простих паролів, поступово переходячи до складніших.

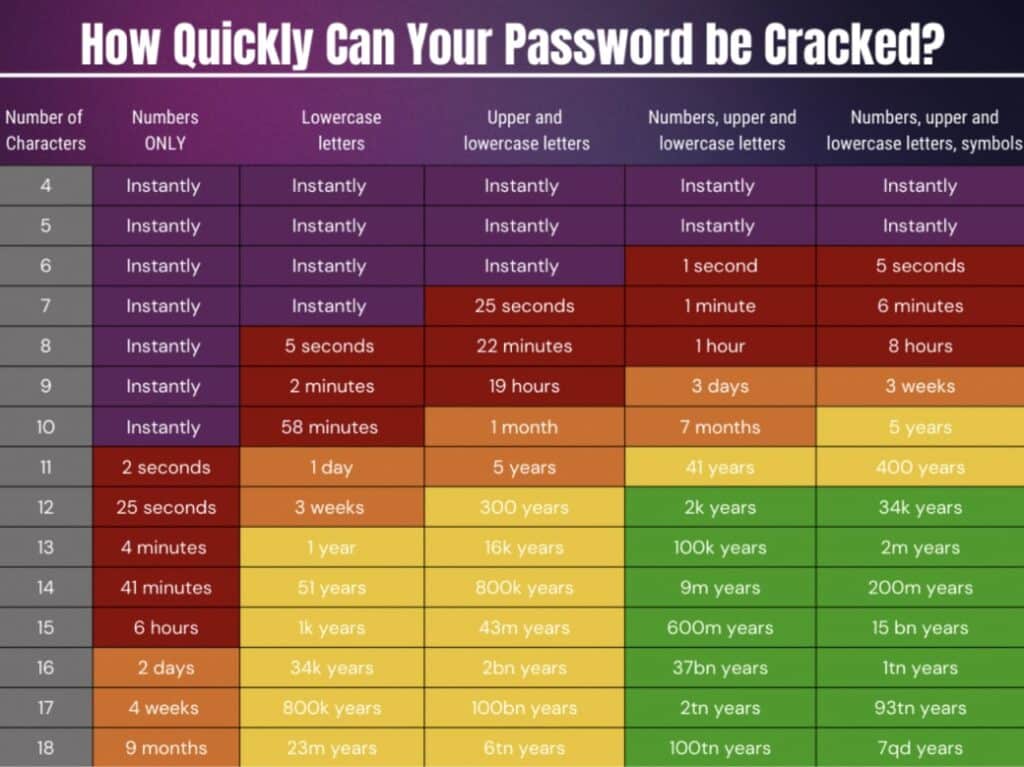

У таблиці нижче наведено час злому паролів атакою “грубої сили” залежно від довжини й складності паролів. Лівий верхній кут – найслабші паролі, а правий нижній – найміцніші.

Ця таблиця показує не тільки важливість складних і довгих паролів, а й конкретний зв’язок між складністю й довжиною пароля. Цей зв’язок обумовлений часом, що витрачає хакер на злом паролю методом перебору символів.

3. Атаки методом словників

Словникова атака використовує попередньо зібрані списки найпоширеніших паролів, які часто використовують люди. Власне, це і є підбір відомих слів, про який ми писали вище. Тут ми маємо описати цю атаку з технічного погляду й відмітити технічні особливості та переваги цієї атаки:

- Використання великих баз даних загальних паролів.

- Вища швидкість порівняно з брутфорс-атаками, оскільки кількість комбінацій значно менша.

- Велика ефективність проти облікових записів із простими або популярними паролями.

Наприклад, хакер використовує базу даних (“словник”) паролів, що містить всі відомі слова всіх мов і мільйони відомих (у тому числі, зламаних раніше) паролів, починаючи з “123456”, “password”, “qwerty” і т.д. Програма автоматично підставляє ці паролі до облікового запису жертви, поки не знайде правильний.

4. Атаки методом райдужних таблиць

Райдугові таблиці використовують попередньо обчислені значення хеш-функцій для швидкого знаходження відповідних паролів, до яких були застосовані деякі слабкі алгоритми хешування, які використовуються для створення хеш-кодів паролів. Це дозволяє значно прискорити процес злому паролів порівняно з брутфорс-атаками, і водночас дає більше варіантів паролів, ніж словникова атака. Ключові аспекти:

- Використання попередньо обчислених таблиць хешів.

- Підготовка великих обсягів даних, що включають мільйони можливих хешів паролів.

- Ефективність при використанні стандартних хеш-функцій, таких як MD5 або SHA-1 без “солі”.

Наприклад, хакер має доступ до бази даних хешів паролів. Замість того, щоб перебирати всі можливі комбінації паролів, хакер використовує райдугову таблицю для швидкого знаходження відповідного пароля за його хешем. Це значно прискорює процес злому, оскільки обчислення хешів заздалегідь дозволяє уникнути повторного обчислення під час атаки.

5. Кейлогери та шпигунське програмне забезпечення

Кейлогери та шпигунське програмне забезпечення (ПЗ) призначені для відстеження та запису натискань клавіш користувача з метою отримання паролів. Ключові кроки:

- Використання шкідливого ПЗ для непомітного встановлення на комп’ютер жертви.

- Постійне відстеження активності користувача.

- Надсилання зібраних даних хакеру для подальшого використання.

Наприклад, хакер встановлює кейлогер на комп’ютер жертви через шкідливе програмне забезпечення, яке може бути завантажене разом із безплатною програмою або через фішинговий сайт. Кейлогер записує всі натискання клавіш, включно з паролями, і пересилає їх хакеру.

6. Комбіновані атаки

Комбіновані атаки включають використання різних методів для злому паролів та отримання конфіденційної інформації. Ці атаки підвищують ефективність та швидкість злому через рівномірний пошук слабкостей різного типу (низьке різноманіття символів, мала кількість символів, наявність слів у паролі тощо). Особливості:

- Поєднання прямих і непрямих методів атак для підвищення ефективності.

- Застосування автоматизації процесів, пов’язаних з отриманням паролів (розсилки, фішинг, шпигунське ПЗ, прямі атаки на паролі тощо).

- Використання адаптивних алгоритмів, які змінюють стратегію залежно від отриманих результатів.

Прикладами таких атак можуть бути:

- Соціальна інженерія + кейлогери (заманювання на шкідливий вебсайт та непомітне встановлення шпигунського ПЗ).

- Фішинг + брутфорс-атака (збір інформації та її використання для злому).

- Атаки методом словників + атаки по шаблону (використання словників та популярних шаблонів, наприклад, дати народження та імена) тощо.

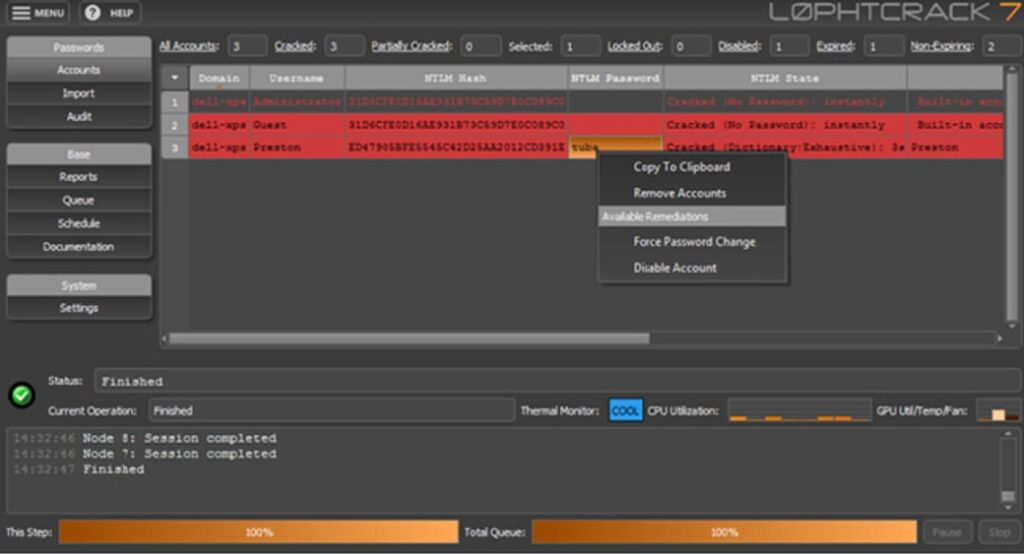

Нижче наведено знімок екрану L0phtCrack, популярного інструменту для реалізації комбінованих атак.

Захист від злому паролів вимагає усвідомлення існуючих методів атак та застосування відповідних заходів безпеки. Надійний пароль досі є основним захистом вашої особистої інформації в цифровому світі. Рекомендується створювати паролі довжиною щонайменше 12-16 символів, використовувати різні типи символів і уникати очевидних шаблонів та особистої інформації.

Унікальні паролі для кожного облікового запису та зміна паролів, коли ви відчуваєте ризик, можуть значно підвищити безпеку. Фразові паролі з випадкових слів є зручними для запам’ятовування та складними для зламування. Для вирішення проблеми труднощів запам’ятовування таких паролів варто звернути увагу на використання менеджерів паролів, які створюють і зберігають складні паролі, значно спрощуючи процес управління безпекою. Зупинимося на них детальніше.

Менеджери паролів

Що таке менеджер паролів, і як він працює?

Менеджер паролів – це спеціалізоване програмне забезпечення або сервіс, призначений для створення, зберігання та управління паролями користувачів у безпечний спосіб. Менеджери паролів зберігають паролі в зашифрованому вигляді й підказують або підставляють (напівавтоматично вводять) їх під час входу на вебсайти або в застосунки, що забезпечує зручність і безпеку.

Як працює менеджер паролів:

- Генерація паролів. Менеджери паролів можуть автоматично створювати складні випадкові паролі. Користувачі можуть налаштовувати довжину й складність паролів, включаючи використання великих і малих літер, цифр і спеціальних символів.

- Зберігання паролів. Згенеровані або введені користувачем паролі зберігаються в зашифрованому вигляді в базі даних менеджера паролів. Для доступу до цієї бази використовується головний пароль або складовий метод аутентифікації (наприклад, пін-код + біометрія).

- Автоматичне заповнення форм. Менеджери паролів можуть автоматично заповнювати форми для входу на вебсайтах. Це спрощує процес аутентифікації і зменшує ризик фішингу.

- Синхронізація між пристроями. Багато менеджерів паролів підтримують синхронізацію даних між різними пристроями. Це дозволяє користувачам отримувати доступ до своїх паролів із будь-якого пристрою, підключеного до Інтернету.

Розглянемо приклади таких інструментів, їхні переваги й недоліки.

Популярні менеджери паролів

- Google Password Manager. Менеджер паролів Google є вбудованим у багато сервісів Google. Цей менеджер відомий переважно через застосування в браузері Chrome. Google Password Manager пропонує генерацію складних паролів, підтримує автоматичне заповнення форм, синхронізацію паролів через обліковий запис Google, захист паролів за допомогою шифрування та зручний доступ до збережених даних через браузер.

- LastPass. Один із найпопулярніших менеджерів паролів, який пропонує безплатну та платну версії. Підтримує генерацію паролів, зберігання паролів, автоматичне заповнення форм, синхронізацію між пристроями, багатофакторну автентифікацію, зберігання нотаток і шифрування AES-256.

- 1Password. Відомий менеджер паролів із високим рівнем безпеки. Пропонує сімейні, індивідуальні та корпоративні плани з підтримкою багатофакторної автентифікації і синхронізацією між пристроями. Підтримує автоматичне заповнення форм, шифрування AES-256, Touch ID і Face ID, а також інтеграцію з різними платформами.

- Bitwarden. Відкритий менеджер паролів із високим рівнем безпеки і безплатною основною версією. Підтримує зберігання паролів, автоматичне заповнення форм, синхронізацію між пристроями, шифрування AES-256 і багатофакторну автентифікацію.

- Dashlane. Менеджер паролів з інтуїтивно зрозумілим інтерфейсом і широкими можливостями, включаючи VPN, автоматичне заповнення форм і моніторинг даркнету.

- Keeper. Безпечний менеджер паролів, який пропонує додаткові функції для бізнесу, включаючи управління паролями для команд, інтеграцію з корпоративними системами, звіти про безпеку, інтеграцію з SSO і LDAP.

Таким чином, менеджери паролів підвищують рівень захисту особистих і корпоративних даних, спрощуючи процес управління паролями і підвищуючи загальну безпеку користувачів в Інтернеті.

Водночас треба пам’ятати, що в менеджерах паролів, як і в будь-якому складному програмному забезпеченні, іноді виявляються технічні вразливості. Крім того, ви можете загубити ваш головний пароль від менеджера паролів. Такі події можуть скомпрометувати або знищити всі ваші паролі. Тобто, порівняно із запам’ятовуванням паролів у голові, менеджери паролів створюють ризик нової точки відмови. Тому слід використовувати ці застосунки й сервіси з обережністю.

Вони можуть використовуватися як самостійні інструменти або можуть бути складовою частиною багатофакторної аутентифікації. Для повноти викладу, маємо розповісти про неї трохи більше.

Багатофакторна аутентифікація (MFA)

Що таке MFA?

Багатофакторна аутентифікація (MFA), зокрема, двофакторна автентифікація (2FA) або двокрокова верифікація, – це метод захисту доступу до облікових записів та систем, який вимагає від користувача надання двох або більше незалежних доказів справжності своєї особи. MFA значно підвищує рівень безпеки, оскільки для отримання доступу зловмисник повинен мати не лише пароль, але й інші фактори аутентифікації.

Як працює MFA?

MFA використовує комбінацію кількох факторів автентифікації, які можуть включати:

- Щось, що ви знаєте (наприклад, пароль або PIN-код).

- Щось, що ви маєте (наприклад, телефон, смарт-карта або токен).

- Щось, що є частиною вас (наприклад, біометричні дані: відбиток пальця, розпізнавання обличчя або райдужної оболонки ока).

Коли користувач намагається увійти до системи, він спочатку вводить свій пароль. Після цього система вимагає додатковий фактор автентифікації, наприклад, код, надісланий на смартфон або сканування відбитка пальця. Лише після успішного проходження всіх етапів автентифікації користувач отримує доступ.

Типи багатофакторної аутентифікації:

- SMS-коди – код для автентифікації надсилається на мобільний телефон. Цей спосіб отримання другого фактору історично був одним із найперших, проте сучасні стандарти безпеки більше не вважають його достатньо надійним через уразливості мобільних мереж.

- Мобільні застосунки – спеціальні програми для генерації одноразових кодів.

- Біометрія – використання фізичних характеристик користувача для автентифікації, таких як відбиток пальця, розпізнавання обличчя або райдужної оболонки ока.

- Апаратні токени – фізичні пристрої, які генерують одноразові коди або підключаються до комп’ютера (наприклад, YubiKey).

- Email-коди – коди для автентифікації, що надсилаються на електронну пошту користувача.

- Пуш-сповіщення – сповіщення надсилається на мобільний пристрій користувача, і він має підтвердити вхід натисканням кнопки, а іноді ще й вибрати потрібну кнопку з кількох.

Важливо врахувати, що смартфони, які часто використовуються для отримання кодів MFA, також можуть стати об’єктом атак. Зловмисники можуть здійснити атаку шляхом злому смартфона або SIM-карти. Для мінімізації цих ризиків слід дотримуватися наступних заходів:

- Встановлення надійного пароля блокування смартфона.

- Регулярне оновлення програмного забезпечення смартфона.

- Використання антивірусного ПЗ та фаєрволу.

- Захист SIM-карти за допомогою PIN-коду та контракту з оператором мобільного зв’язку або реєстрації вашого посвідчення особи в оператора.

- Увімкнення функцій відстеження та блокування смартфона в разі його втрати або крадіжки.

- Уважне ставлення до підозрілих повідомлень або дзвінків, які можуть бути спробою соціальної інженерії.

MFA є важливим інструментом для захисту облікових записів та систем, забезпечуючи додатковий рівень безпеки і захист від багатьох видів атак. Використання кількох факторів автентифікації в десятки й сотні, якщо не в тисячі разів ускладнює завдання зловмисникам і забезпечує кращий захист даних як для окремих користувачів, так і для організацій.

Загальні поради спеціалістам із безпеки щодо безпеки автентифікації

Зважаючи на важливість паролів у захисті особистих та корпоративних даних, необхідно вживати конкретних заходів для підвищення надійності цього захисту. Ось кілька ключових рекомендацій:

- Сприяйте використанню складних та унікальних паролів, а також політик їхньої безпеки, наприклад, впроваджуйте генератори паролів, CAPTCHA або обмеження кількості спроб введення паролів.

- Упроваджуйте надійні менеджери паролів і правила їхнього використання. Керуйте ризиками компрометації та втрати користувачами головного пароля менеджера паролів.

- Упроваджуйте багатофакторну аутентифікацію, технології єдиного входу SSO та сучасні рішення, засоби й методи ідентифікації й управління доступом (IAM).

- Використовуйте програми тренінгів з інформаційної безпеки для користувачів і розробників програмного забезпечення.

- Проводьте регулярні аудити систем і всієї організації, включаючи оцінку правильності поведінки користувачів і системних адміністраторів.

- Регулярно оновлюйте власні знання й навички з кібербезпеки.

Впровадження цих заходів допоможе значно підвищити рівень безпеки облікових записів та захистити дані від несанкціонованого доступу, витоку, знищення, підробки й спотворення.

Водночас, не зупиняйтеся тільки на цьому. Шукайте нові підходи до підвищення безпеки з одночасним зниженням витрат. Наприклад, використання технології SSO дозволяє спростити управління доступом до ресурсів, одночасно знижуючи ризики, пов’язані з множинними паролями та неправомірним доступом до системи.

Інший приклад – безпарольна аутентифікація. Замість паролів у деяких випадках можуть використовуватись біометричні дані (відбитки пальців, розпізнавання обличчя), одноразові паролі, або посилання на електронну пошту чи SMS. Це підвищує безпеку або покращує користувацький досвід, зменшуючи необхідність пам’ятати складні паролі.

Нарешті, оптимізуйте витрати й незручності користувачів, пов’язані з автентифікацією. Наприклад, контекстна та адаптивна аутентифікація використовує контекстну інформацію для прийняття рішень щодо доступу, зокрема місцезнаходження користувача, тип пристрою, час доступу та поведінкові фактори. Адаптивна аутентифікація може підвищити або знизити вимоги до аутентифікації залежно від виявленого ризику, наприклад, вимагати додаткового підтвердження особи при підозрілих діях.

Ми, як і інші експерти з кібербезпеки світового рівня, активно працюємо над просуванням культури безпеки й підвищенням обізнаності користувачів та розробників ПЗ, щоб забезпечити надійний захист особистих і корпоративних даних. Тому ми можемо допомогти вам у проведенні оцінки безпеки, тестів на проникнення, з розслідуванням інцидентів та тренінгами із підвищення безпеки ваших систем, а також багатьма іншими завданнями інформаційної безпеки.

За промокодом “IAM” замовте сьогодні безплатну консультацію з безпеки ваших облікових записів, автентифікації і режиму доступу, або будь-яких інших питань з кібербезпеки.