Кібератаки 2022-2023: огляд найбільших інцидентів, та що нас чекає у 2024 році

У світі високих технологій зростає не лише обсяг можливостей, але й загрози, які можуть зруйнувати цифрове життя та приватність, принести збитки на мільйони доларів і зруйнувати бізнес, який ви створювали роками.

Ми розглянемо найбільші кібератаки за 2022 та 2023 роки, загрози, їхню динаміку за останні роки, прогнози на 2024 рік та запропонуємо рішення щодо захисту вашого цифрового життя та бізнесу.

Найбільші кіберінциденти 2022 та 2023 років

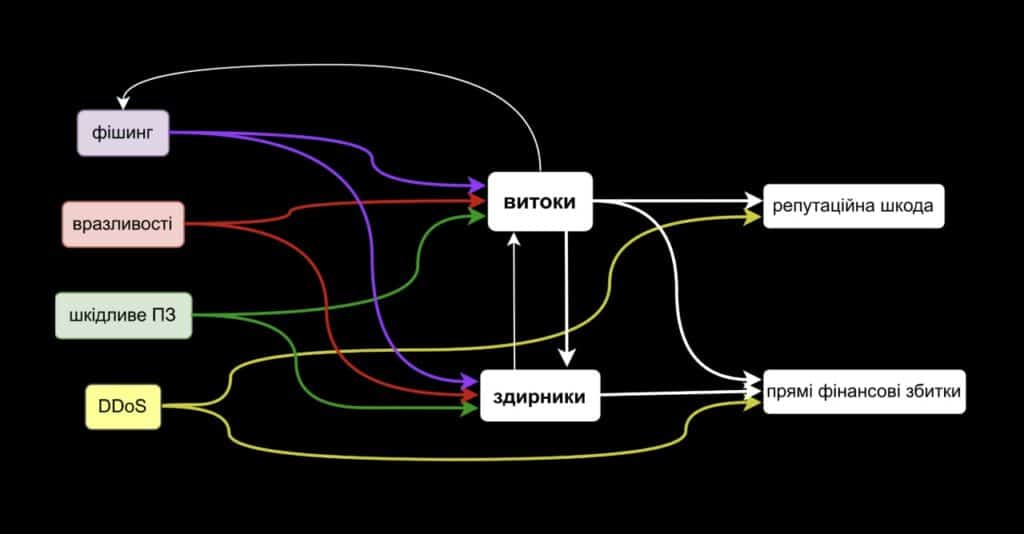

Кількість кібератак і кіберзлочинців по всьому світу активно зростає. Вони кооперуються, створюють великі злочинні корпорації, адаптуються до нових змін, шукають нові можливості та використовують все складніші моделі атак. Як і кілька останніх років поспіль, з усіх кіберінцидентів найчастіше трапляються атаки застосунків-здирників (програм-вимагачів) та несанкціонований доступ до даних – витоки даних.

У той самий час, ці та інші інциденти пов’язані між собою у своєрідні технологічні процеси та життєві цикли. Наприклад, кіберзлочинці використовують витоки даних для наступних атак, зокрема, атак програм-вимагачів, а їхні власники, у свою чергу, направляють кошти на фінансування шпигунських та інших шкідливих застосунків, ботнетів та атак інших видів.

За 2022 та 2023 роки відбулися разючі за своїм масштабом кіберзлочини, що коштували компаніям і країнам мільярди доларів. Ми зібрали інформацію про найзбитковіші кібератаки за 2022 та 2023 роки.

Найбільші жертви кібератак за 2022 та 2023 роки

| Жертва кібератаки | Наслідки |

| 2022 рік | |

| Коста-Рика | збитки становлять 1,3 млрд доларів США (30 мільйонів USD на день за півтора місяця) |

| Axie Infinity (Ronin Network) | викрадено 600 мільйонів доларів США |

| Binance | викрадено 570 мільйонів доларів США |

| Wormhole token bridge | викрадено 321 мільйон доларів США |

| Common Spirit Health | збитки становлять 160 мільйонів доларів США |

| Medibank | збитки компанії за 2022 та 2023 роки становлять 46,4 мільйона доларів США, та прогнозовані збитки сягатимуть 80 мільйонів доларів США |

| Neopet | викрадено особисту інформацію 69 мільйонів людей |

| викрадено особисту інформацію про 5,4 мільйона користувачів | |

| Advocate Aurora Health | викрадено особисту інформацію 3 мільйонів пацієнтів |

| Optus | розкрито ідентифікаційні номери 2,1 мільйона клієнтів |

| Червоний Хрест | викрадено особисту інформацію про 515 тисяч людей, включаючи їхню локацію |

| Міністерство національної оборони Португалії | викрадено конфіденційні документи НАТО |

| Сайти аеропортів | зламано сайти 23 аеропортів США, Японії, Естонії та Литви |

| 2023 рік | |

| MOVEit | від витоку інформації постраждало 2393 організації та орієнтовно від 69 до 73,8 мільйона людей |

| DarkBeam | викрадено понад 3,8 мільярда електронних скриньок користувачів із паролями |

| 23andMe | викрадено потенційно мільйони наборів даних ДНК (точна кількість не визначена) |

| Johnson Controls International | викрадено понад 27 ТБ корпоративних даних і зашифровано віртуальні машини компанії VMWare ESXi |

| Barts Health NHS Data Breach | витік 7 ТБ даних |

| Tampa General Hospital | викрадено медичні дані 1,2 мільйона пацієнтів |

Хто і як саме найбільше страждає від кіберзлочинців?

Найбільше постраждали галузі фінансів, охорони здоров’я, ІТ і промисловість державного сектора.

2023 рік стає ще одним рекордним роком для програм-вимагачів. Їхня оприлюднена кількість зросла на 49% у порівнянні з 2022 роком. У той самий час, невідомо, скільки існує нерозкритих атак або тих, які з певних причин не розголошуються.

Також, цього року зафіксовано велику кількість атак, метою яких було викрадення даних.

Атаки застосунків-здирників

Індустрія програм-вимагачів залишається однією з найголовніших загроз для організацій у всьому світі. Адже не лише витік даних, їх відновлення, довготривала боротьба з наслідками (виплати, судові позови, репутація тощо) приносять збитки, а й виплата викупу власникам застосунків-здирників. Зловмисники обирають компанії з великими обсягами критично важливих даних, адже є велика ймовірність того, що вони заплатять викуп задля уникнення витоку або втрати даних і з метою нерозголошення, щоб не заплямувати репутацію.

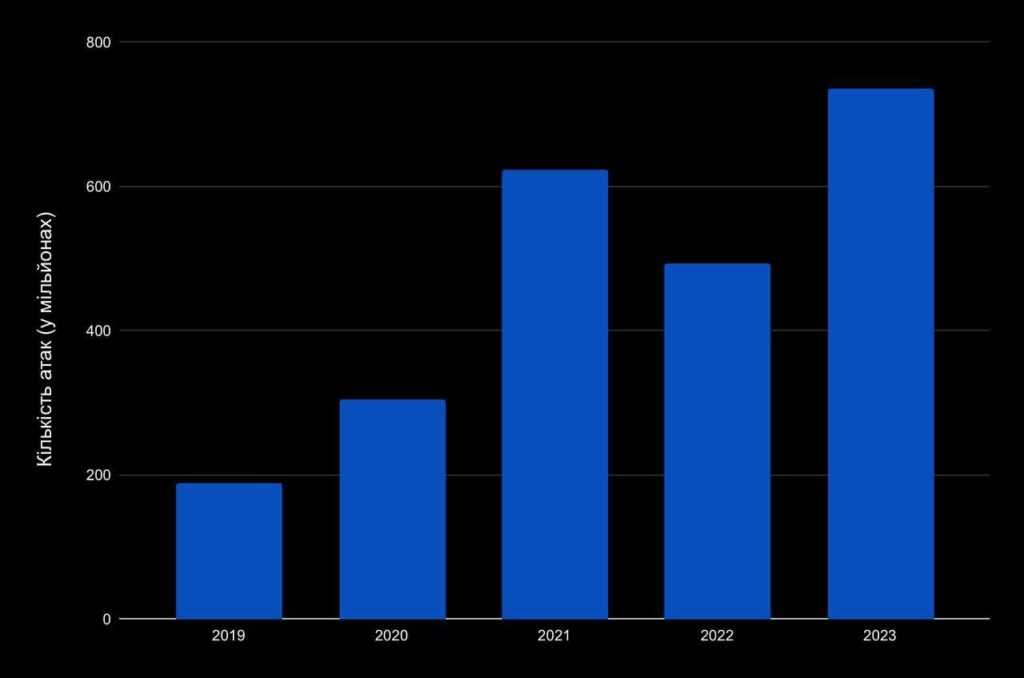

Останніми роками зростає кількість атак, а також організованих груп злочинців, що прямо впливає на число кіберзлочинів.

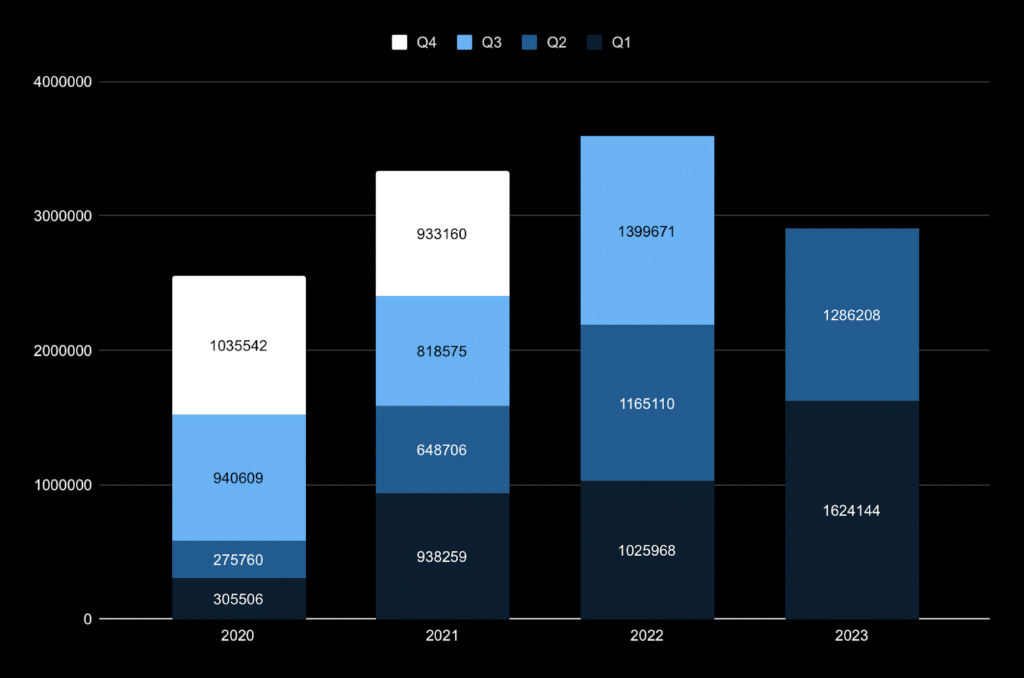

Згідно зі статистичними даними, ми бачимо різке збільшення кібератак програм-вимагачів з 2020 року. Найбільший показник є саме у поточному році, навіть без урахування 4-го кварталу. Тому прогнозована кількість атак до кінця 2023 року становитиме понад 800 млн.

Кількість атак програм-вимагачів за 2019-2023 роки

Цього року правоохоронні органи значно активніше ведуть боротьбу з кіберзлочинцями, але, на жаль, це не завадило й не завадить цій індустрії активно розвиватись, створювати нові групи та скоювати все більше атак з вимогою викупу.

У 2020 та 2021 році загальна сума отриманих викупів значно зросла й сягнула 766 мільйонів доларів США, проте у 2022 році позначка опустилась до 457 млн. Чому так?

За ті ж 2020 та 2021 роки організації зазнали значних втрат, тому виникла потреба захистити свою діяльність, бо цілком зрозуміло, що атаки продовжуватимуться та збільшуватимуться. Низка заходів, які допомогли організаціям боротися з атаками та уникнути шкоди:

- Створення та відновлення резервних копій даних.

- Кіберстрахування.

- Посилені заходи кібербезпеки.

- Активізація роботи кіберполіцій.

У першому півріччі 2023 року сума отриманих викупів становить 449 млн. Резервне копіювання даних у 2022 та 2023 році стало найпоширенішим підходом для зберігання даних та уникнення виплат здирникам. Цей метод використовували 70% організацій, що доповіли про атаку.

А як щодо тих організацій, які заплатили викуп?

Зазвичай їм повертають контроль над даними. Лише 1% жертв не отримали доступ до своєї інформації. Це свідчить про переважно стратегічне мислення злочинців, які планують продовжувати свій нелегальний бізнес, тому змушені дотримуватись обіцянок.

Скільки часу триває відновлення даних, та яка його вартість?

Найчастіше потрібно до одного тижня, щоб відновити дані. Це не залежить від методу їх повернення (викуп чи відновлення з резервної копії, якщо вона є). У середньому 40% організацій відновлюють дані за цей час, 30% організацій – до одного місяця, а 18% організацій потрібно 1-3 місяці.

Середня вартість відновлення для великої організації без урахування викупів у 2021 році становила 1,85 млн доларів США, у 2022 році вона була 1,4 млн, а вартість у 2023 році становитиме біля 1,82 млн. Ці суми показують вартість простою, у тому числі, заробітні плати, втрачений дохід та інше.

Програмне забезпечення-вимагач як послуга (RaaS)

Чому так зростає та зростатиме кількість атак й організованих груп? Відповідь дуже проста – злочинці не лише атакують, а й удосконалююють цей бізнес. У цьому випадку – Ransomware as a Service (RaaS). Ця бізнес-модель існує вже більше десяти років.

Як це працює?

Хакери розробляють моделі атак програм-вимагачів та продають їх афілійованим особам, які використовують ці моделі для реальних атак. У разі оплати викупу афілійованій особі, хакер-розробник отримує за обслуговування певний відсоток від кожного викупу.

Саме тому кількість великих груп авторів програм-вимагачів різко збільшується:

- 2021: 19 груп;

- 2022: 31 група;

- 2023: 48 груп.

Також здирники постійно шукають нові та зручні можливості для атак. За останні роки найчастішими каналами атак програм-вимагачів були:

- Використані вразливості.

- Скомпрометовані облікові дані (витоки).

- Електронні листи (фішинг).

Які галузі є найбільшими жертвами застосунків-здирників?

У 2022 та 2023 роках найпривабливішими для здирників були галузі освіти, будівництва, виробництва, логістики, нерухомості й державні установи. Тому цілком імовірно, що ці галузі найбільше страждатимуть від вимагачів і у 2024 році.

Отже, наступними роками цільовими галузями для програм-вимагачів будуть ті, які володіють конфіденційними даними, а також організації зі слабким рівнем захисту. Найефективніший захист усіх часів від кібер-здирництва – це резервування всіх важливих даних. Ознайомтеся з нашим рішенням міжконтинентального резервування в реальному часі та замовте безплатну консультацію.

Витоки даних

Витік інформації має згубний вплив на бізнес не лише через фінансові втрати, але й через репутацію. Організації зазнають репутаційних збитків і мають правові наслідки. Тому найбільш серйозною проблемою після атаки є тривалість та масштаб наслідків, що досить складно визначити.

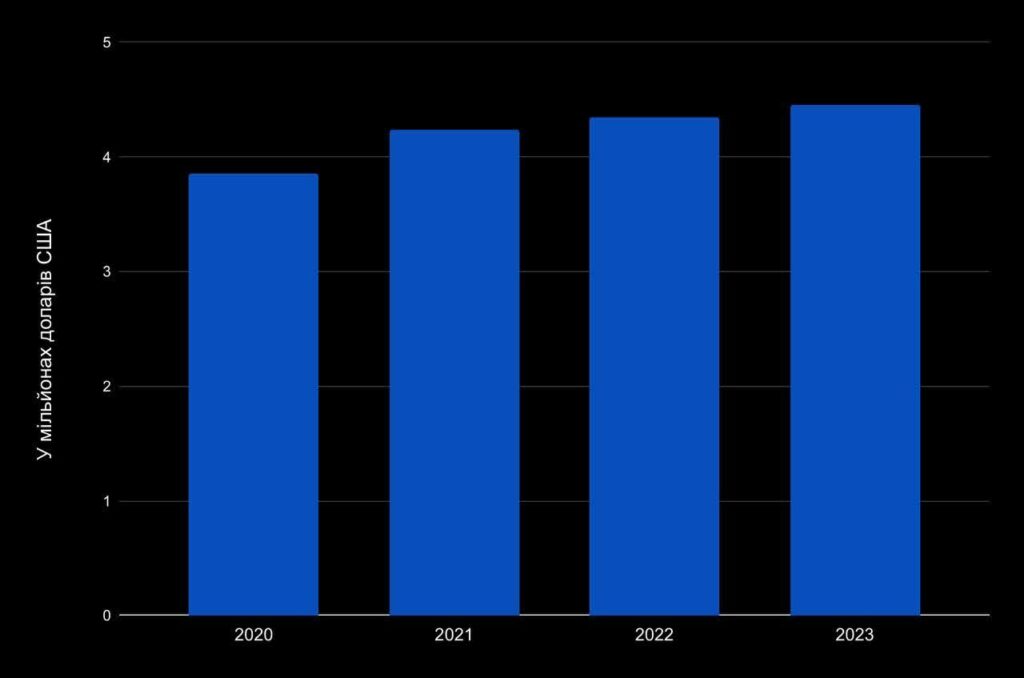

Згідно з даними компанії IBM, середня вартість витоку даних досягла максимуму у 2023 році та становить 4,45 млн доларів. У порівнянні з 2022 роком, коли вартість витоку була 4,35 млн доларів США, показник збільшився на 2,3%.

Середня вартість збитків від одного витоку даних

Чи зростатиме кількість та вартість витоку даних у 2024?

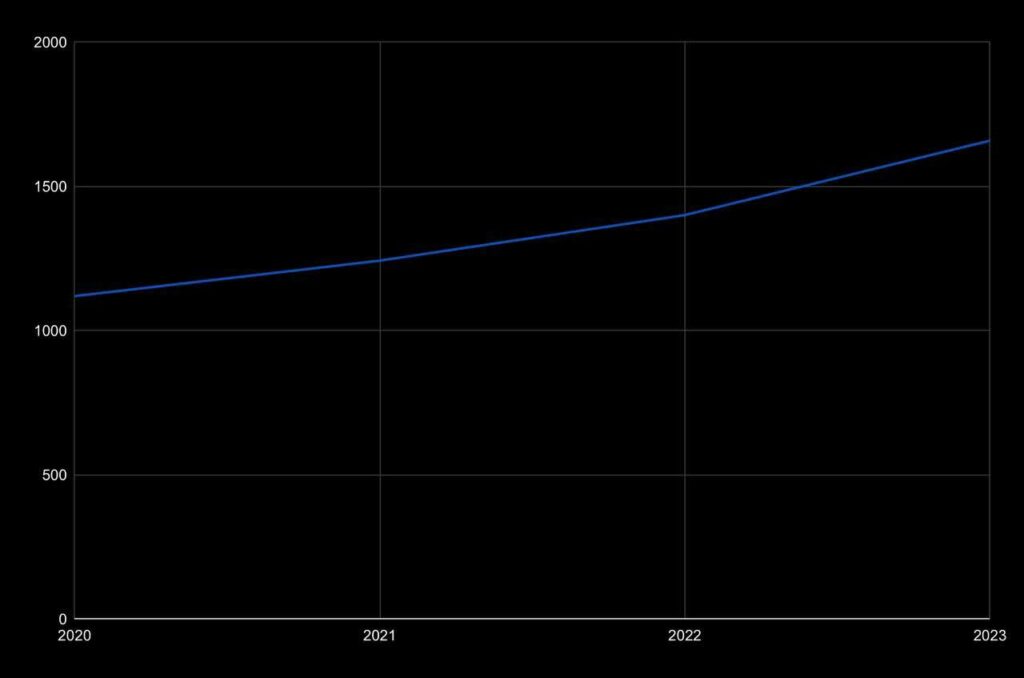

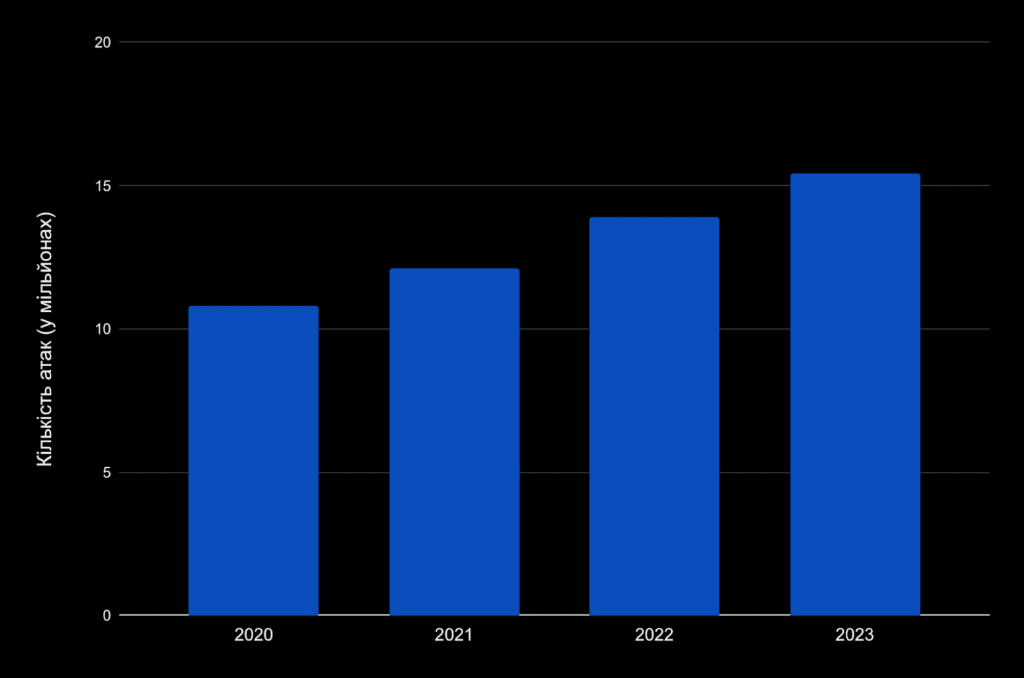

Ми маємо підстави вважати, що кількість і шкода від витоків даних зростатиме й надалі. Впродовж останніх років вартість витоку інформації зростає. З 2020 року ріст становить 15,3%. Також зростає й кількість великих атак. У 2020 їх налічувалось 1120, а вже у 2023 – 1659. Звичайно, збільшення кількості витоків впливає й на розмір збитків від них.

Кількість атак з великими витоками даних за 2020-2023 роки

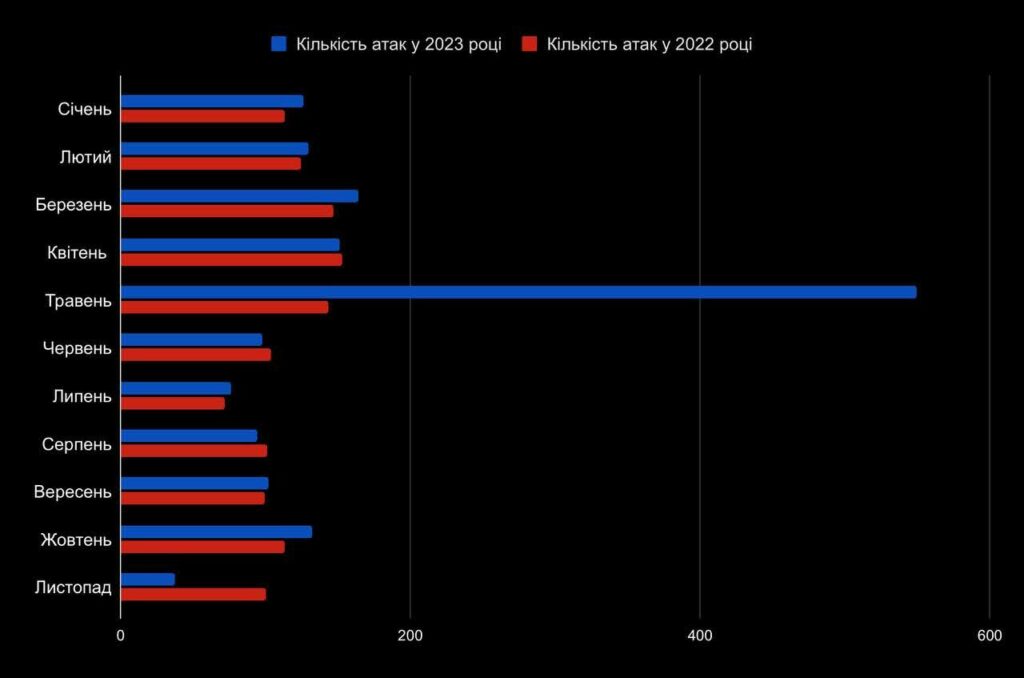

Кількість атак із великими витоками даних 2022 та 2023 років

Кількість атак зросла до 1659 станом на кінець листопада. У порівнянні з 2022 роком це на 10% більше. 2023 рік вразив кількістю травневих атак із витоком даних, що прямо вплинуло на різку динаміку, проте загалом кількість атак зростає плавно.

Варто зазначити, що ці діаграми складені на основі тільки відомих витоків даних, адже багато компаній не розголошують такої інформації.

Галузі та країни, які найбільше постраждали від витоків даних

Галузь охорони здоровʼя стала найбільш вразливою. З 2020 року збитки від витоків даних зросли на 53,3%, а середня шкода від витоків досягла 10,93 мільйона доларів США.

Наступними найбільш привабливими для даного виду атак є фінансова, фармацевтична й енергетична галузі.

У 2022 та 2023 роках злочинці найчастіше атакували США та країни Близького Сходу. Зменшилась кількість атак на Канаду, Німеччину та Великобританію, проте вони все ще залишаються в п’ятірці жертв-лідерів витоку даних.

Тривалість та методи виявлення витоків даних

Особливістю витоків даних є їхня довготривала непомітність, якщо метою атаки не є викуп. Після виявлення витоку даних потрібен час на повне або часткове усунення порушення. У 2023 році у середньому потрібно було 204 дні для виявлення і 73 дні для усунення порушення, у 2022 році, відповідно, – 207 і 70 днів, а в 2021 році – 212 і 75 днів.

Як виявити витік даних?

Існує три варіанти щодо виявлення несанкціонованого доступу до даних:

- Засоби й сервіси безпеки організації та її постачальників.

- Правоохоронні органи та незалежні дослідники безпеки.

- Самі зловмисники (з метою викупу).

На жаль, станом на 2023 рік лише 33% витоків даних виявляються першим способом. Організаціям, незалежно від виду та сфери діяльності, структури тощо, варто подбати про свою безпеку наступними роками, адже зростає кількість зловмисників, збільшується частота та види кіберзлочинів. Попередження можливих атак – це дуже важливе та складне завдання, з яким ми допоможемо вам впоратись. Перший крок простий – проконсультуватися з нами.

Поширені види кібератак

Кіберзлочинці використовують різні методи для отримання несанкціонованого доступу до державних, суспільних та корпоративних мереж і систем, а також для викрадення облікових даних користувачів, іншої конфіденційної інформації і для блокування операцій. Останніми роками поширеними є наступні види кібератак:

- Фішингові атаки.

- Атаки шкідливим програмним забезпеченням (ПЗ).

- Використання вразливостей.

- DDoS-атаки.

Ця класифікація певною мірою є умовною, бо, наприклад, деякі атаки зловмисним ПЗ комбінуються з фішингом або використанням вразливостей. Розглянемо ці види атак детальніше.

Фішингові атаки

Фішинг багато років і досі є найбільш поширеною формою кіберзлочинів. Станом на 2023 рік щодня надсилається 3,4 мільярда фішингових електронних листів з електронних скриньок, доступ до яких зловмисники часто отримують внаслідок попередніх кібератак із витоком даних. При цьому, наприклад, Google блокує близько 100 мільйонів фішингових листів на день. У той самий час, щоденно в мережі з’являється 200 тисяч фішингових сайтів.

Цікавим фактом є те, що 43% працівників не зважають на заходи кібербезпеки під час роботи. Особливо нові працівники та ті, чия робота полягає в постійному контакті через електронну пошту та обробці великого обсягу інформації.

Часто фішинг маскується під корпоративні, ділові, фінансові листи та листи Microsoft. З 2021 року ідеальною платформою для фішингових атак є Linkedin (52% виявлених атак), випереджаючи Facebook (20%) і Twitter (9%).

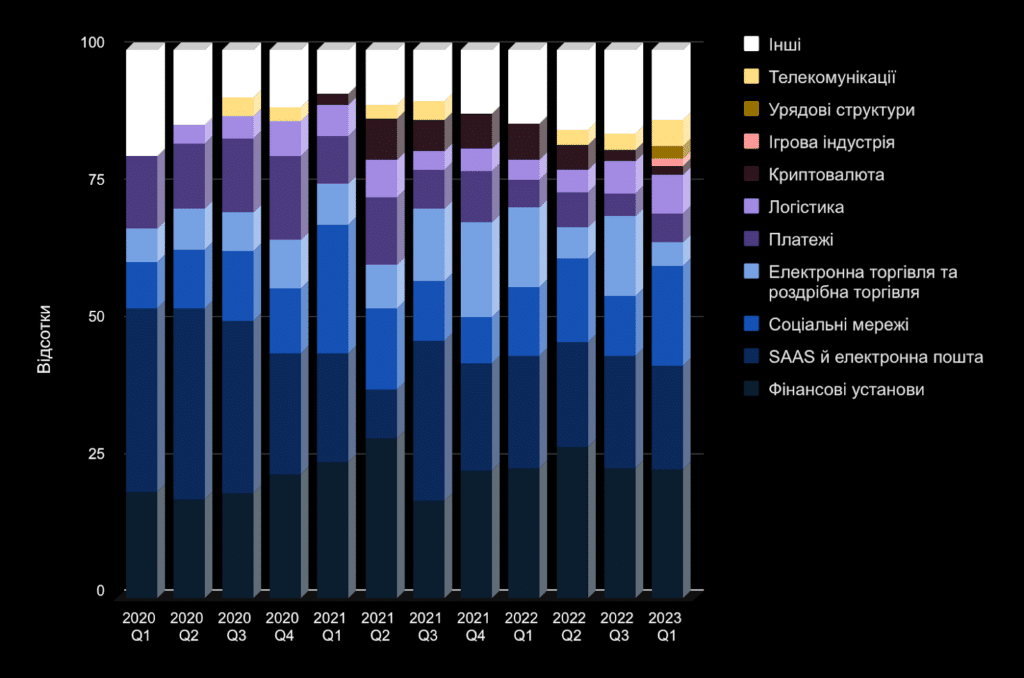

Аналізуючи кібератаки за останні роки, можна зробити висновок, що найпривабливішими для фішингових атак були й залишаються фінансові установи, соціальні мережі, SaaS й електронна пошта.

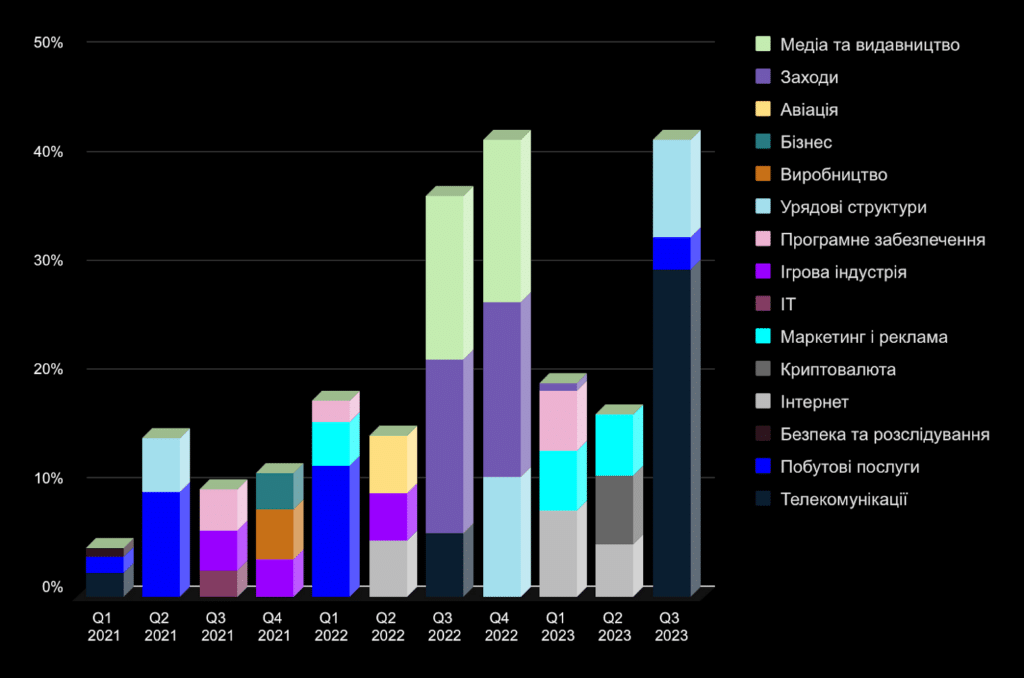

Цілі фішингових атак по кварталах 2020-2023 років

Яка динаміка фішингу за останні роки?

З кожним роком кількість фішингових атак зростає. Причинами цього є:

- нові можливості ІТ, за якими не встигають системи безпеки;

- зацікавлення злочинців не лише у звичайних користувачах, а й у великих корпораціях;

- зростання кількості як поодиноких кіберзлочинців, так й організованих груп.

У 2023 кількість великих фішингових атак зросла, оскільки дані лише за півроку показують, що відомих великих фішингових атак було вже більше, ніж за весь 2020 рік, та майже як за весь 2021 рік.

Кількість фішингових атак за квартали 2020-2023 років

Логічно припустити, що фішингові атаки у 2024 та наступних роках будуть одними з найбільш поширених видів кіберзлочинів, та їхня кількість зростатиме, як і цілі кіберзлочинців.

З 2021 року набирає популярності фішинг з метою крадіжки криптовалют. Натомість звичайні платежі вже менше цікавлять злочинців. Цьогоріч вперше однією з великих цілей зловмисників стала ігрова індустрія. Аналізуючи статистичні дані, можна стверджувати, що фінансові установи, соціальні мережі, SaaS та електронна пошта будуть і надалі цільовими для фішингу.

Тож, як ефективно протидіяти фішингу? По-перше, системно зайнятися обізнаністю в галузі безпеки. По-друге, постійно вдосконалювати практичні навички виявлення соціальної інженерії. Зверніться до нас для отримання безплатну консультації із захисту від фішингу.

Атака шкідливим ПЗ

Тенденція атак шкідливого програмного забезпечення пішла на спад із 2018 року. Саме тоді було зафіксовано рекордну кількість атак – 10,5 мільярда. У 2022 їхня кількість зменшилась удвічі (5,5 мільярда).

Цікаво, чому? Покращені засоби захисту, націленість кіберзлочинців на простіші методі та доступніші ресурси – все це разом створило наявну ситуацію.

Але чи варто радіти? Звісно, ні. Кіберзлочинці не здаються, а розвиваються, підлаштовуються під нові реалії, шукають кращі цільові аудиторії тощо.

У 2023 році щодня виявляється 300 000 нових шкідливих програм. Зловмисники атакують у 95% через електронну пошту, а також через вебсайти і ЕХЕ-файли.

Всі ми постійно шукаємо щось в Інтернеті, заходимо на різні сайти та навіть не замислюємося, що небезпека може бути саме там. Щотижня Google виявляє 50 вебсайтів, які містять зловмисне програмне забезпечення.

Найбільша кількість заражених комп’ютерів та їхній рівень зараження (частка інфікованих комп’ютерів від загальної кількості комп’ютерів у кожній з країн):

- Китай (47%);

- Туреччина (42%);

- Тайвань (39%).

Не лише комп’ютери, а й мобільні пристрої теж можуть бути зараженими. Що цікаво, більш вразливими є пристрої Android. Найвищий рівень зараження спостерігається в Ірані (30%).

Найбільше від атак шкідливого ПЗ досі страждають освітні, урядові, військові та медичні організації.

Цікаво, що системне програмне забезпечення компанії Apple, хоча й є більш захищеним, ніж системи Microsoft або Google, теж страждає від шкідливого програмного забезпечення, особливо, шпигунського.

Використання вразливостей

Чому вразливості є такими небезпечними, та чому про них все частіше говорять фахівці з кібербезпеки?

Наявність великого різноманіття застосунків, які встановлюються на компʼютери є достатнім фактором для того, щоб зловмисники знаходили в цих застосунках уразливості, достатні для проникнення. Саме ця слабкість є можливістю для кіберзлочинців отримувати несанкціонований доступ до комп’ютерних систем організацій та до їхніх активів. Це призводить до значних втрат і можливих довгострокових негативних наслідків компаній. Одна чи дві вразливості системи безпеки можуть коштувати компанії мільярди доларів. Саме тому питання кібербезпеки повинне бути основним для бізнесу в поточному та наступних роках.

Зрозуміло, що кіберзлочинці обирають ті цілі, які їм найбільш вигідні. Уразливостей є дуже багато. У цьому можна переконатись, ознайомившися з каталогом уразливостей CISA. Звичайно, безліч фахівців працює над пошуком і виправленням уразливостей, а на противагу їм кіберзлочинці шукають усе нові та нові вразливості, щоб їх використати в наступних атаках. І цей процес постійний.

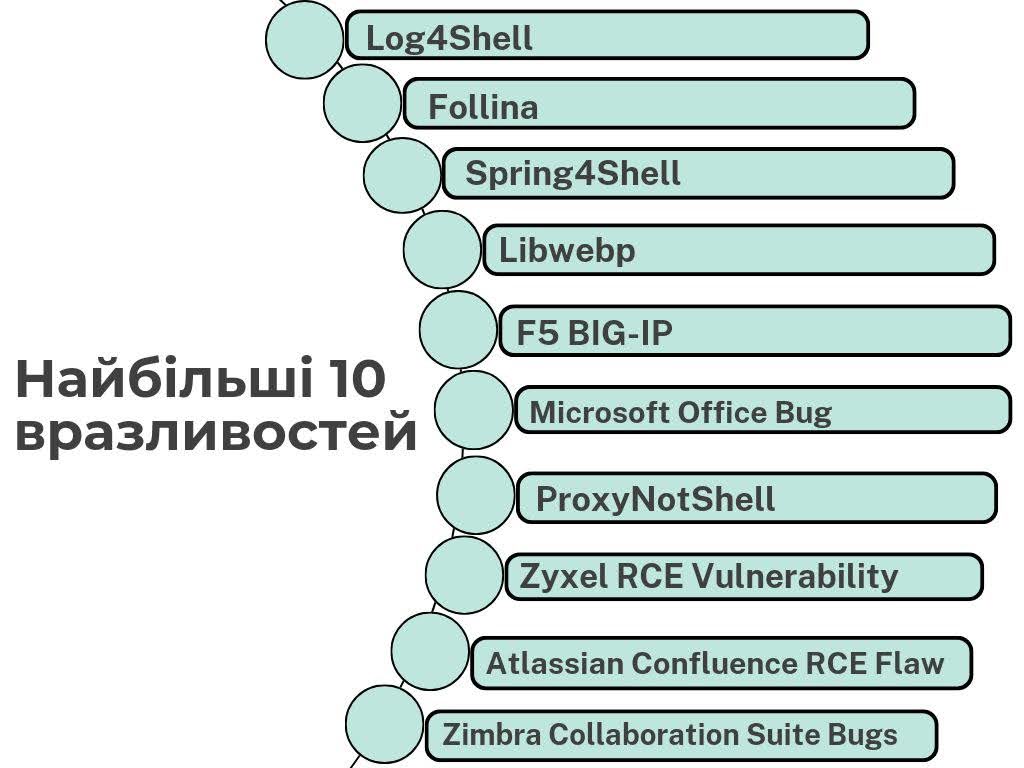

Ми зібрали найбільш небезпечні вразливості станом на 2023 рік, чия оцінка CVSS складає від 9 до 10. Вони вже використовувалися в потужних кібератаках 2022-2023 років.

10 найбільш небезпечних вразливостей 2022 та 2023 років

Чи будуть ці вразливості використані у нових кібератаках? На нашу думку, так.

Чи будуть з’являтися нові великі вразливості? Однозначно. Чи можна щось з цим зробити? Подбати про професійну оцінку безпеки та потужну систему кібербезпеки вашої організації.

DDoS-атаки

Суттю DDoS-атаки (розподіленої відмови в обслуговуванні) є порушення нормального функціонування цільової мережі або сервера через перевантаження його великими обсягами Інтернет-трафіку.

DDoS-атаки здійснюються кіберзлочинцями все активніше. З 2020 по 2023 рік кількість великих атак зросла на 4,6 млн, а в порівнянні з 2018 – на 7,5 млн, майже вдвічі.

Кількість DDoS-атак за 2020-2023 роки

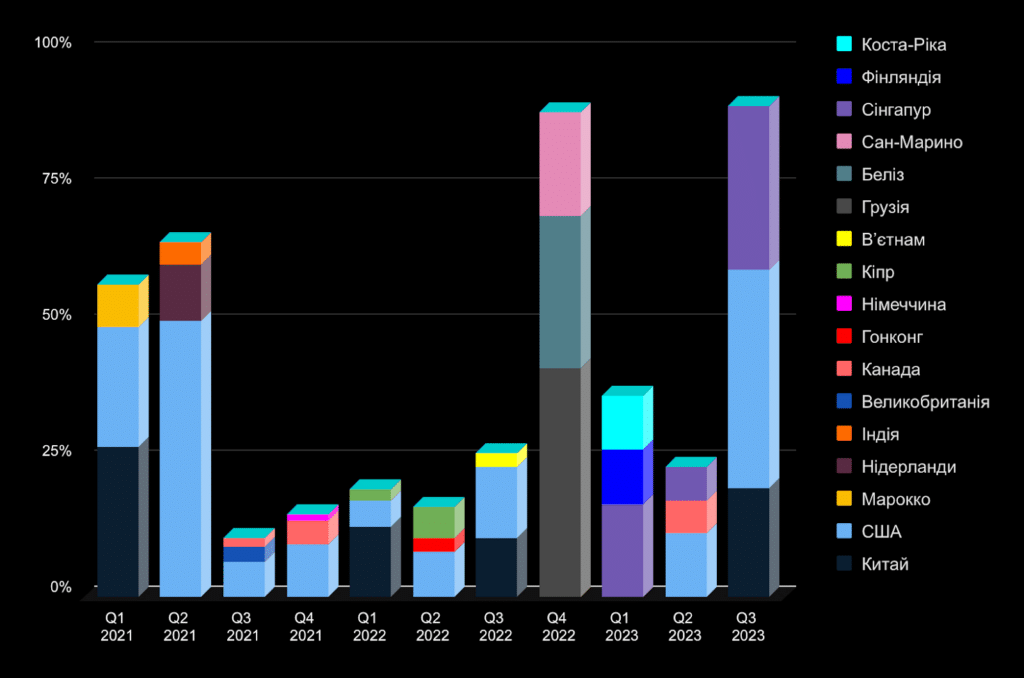

Кіберзлочинці атакують різні галузі. Неможливо визначити одну чи дві конкретні сфери. Тому нижче ми зобразили три найбільш цільові галузі за кожний квартал із 2021 по 2023 рік та їхні відсоткові показники.

Галузі, що були найбільш атакованими DDoS по кварталах 2021-2023 років

На противагу галузям, можна чітко побачити найбільш атаковані країни. Ними були США та Китай, а далі спостерігається таке ж різноманіття, як і з галузями. Ми зобразили три найбільш атаковані країни за кожен квартал 2021-2023 років.

Країни, що були найбільш атакованими DDoS за квартали 2021-2023 років

За статистикою, щороку кількість цих кібератак стабільно зростає від 1,3 до 1,6 мільйона впродовж останніх 5 років. Тому прогнозована кількість DDoS-атак у 2024 році становитиме близько 2 мільйонів.

Як протидіяти DDoS-атакам? Наш метод, який довів свою ефективність за останні роки – впровадити базовий захист, захист на рівні застосунків, протестувати всі рівні захисту за допомогою симуляції різноманітних атак і скоригувати захист за результатами цього тестування.

Прогнози на 2024 рік

Віртуальний простір залишається місцем постійних викликів і можливостей. Тому кібератаки, здирництво та витоки даних набирають обертів, ставши проблемою як окремих осіб, так і великих організацій. Захист даних і безпека систем повинні бути пріоритетними для кожного з нас.

Обізнаний – означає підготовлений. Тому ми зібрали найактуальнішу інформацію про інциденти і тренди, проаналізували загрози й атаки останніх років, і зробили прогнози проблем і шляхів їхнього вирішення на 2024 рік:

- Кількість кібератак збільшиться щонайменше на 15%. Атаки з метою заволодіння конфіденційними даними зростуть щонайменше на 18%, до порядку 2000 атак. Середня вартість витоку даних становитиме не менше 4,5 млн доларів США.

- Збільшиться кількість атак програм-вимагачів через появу нових уразливостей, а отже, нових можливостей. Також будуть організовуватися нові великі групи розробників застосунків-здирників. Враховуючи тенденції минулих років, їхня прогнозована кількість — до 70-75.

- Фішингові атаки матимуть на меті шпигунство та доступ до систем. Фішингові атаки зростатимуть через використання вже вкрадених облікових даних і штучного інтелекту, який буде вдосконалювати та персоналізовувати атаки. Ці два фактори зроблять фішингові атаки більш ефективними, менш помітними, а головне – частішими. Основними цілями наступного року для фішингових атак будуть фінансові установи, а каналами – електронна пошта, соціальні мережі та SaaS.

- DDoS-атаки та фішингові атаки зростатимуть на фоні нестабільної геополітичної ситуації у світі. DDoS-атаки зупинятимуть роботу комунікаційних, комунальних, транспортних, фінансових та інших установ держав. Прогнозована кількість великих DDoS атак у 2024 році становитиме близько 2 мільйонів.

- Кіберзлочинність зросте також і через планові вибори в США, Великобританії та Індії. Ця ситуація стане можливістю для різних видів кіберзлочинів, що матимуть на меті створення нестабільного середовища та зрив демократичного процесу.

- Кіберзлочинці зроблять акцент на нові цілі – хмарні ресурси штучного інтелекту та криптовалют. Популярною ціллю у сфері хмарних кібератак стане GPU Farming.

- У пріоритеті буде використання штучного інтелекту, як кіберзлочинцями для розробки нових атак, так й організаціями для кіберзахисту.

- Щоб отримати доступ до великих цільових організацій, кіберзлочинці продовжать використовувати не лише вразливості в системах безпеки цих організацій, а й уразливості їхніх дрібних і великих постачальників. Важливою потребою організацій буде посилення засобів, процесів і протоколів безпеки, особливо в частині захисту ланцюга постачань.

- Організації робитимуть акцент на розвитку кіберстійкості з метою швидкого відновлення з мінімізацією втрати даних, адже неможливо захиститися від кібератаки на всі 100%. Буде розвиватися ринок кіберстрахування.

- Важливим аспектом роботи кожної організації буде навчання працівників з метою запобігання кіберзлочинам.

Кожній компанії потрібно дбати про інформаційну безпеку. Це звучить зрозуміло та очевидно. У той самий час, з урахуванням нашого досвіду, ми можемо стверджувати, що системи та дані багатьох організацій залишаються дуже вразливими.

Якщо ви сумніваєтесь, чи готова ваша система інформаційної безпеки до викликів 2024 року, то запрошуємо до нас на реальну перевірку вашої безпеки шляхом тестування на проникнення. У ході таких перевірок ми майже завжди знаходимо критичні вразливості, можливості несанкціонованого доступу, витоку даних або блокування операцій. Зверніться до нас сьогодні, і ми будемо раді допомогти!

_______________________________

Підпишіться на нашу сторінку в x.com, щоб не пропустити наші нові публікації.