Всесторонняя глубокая защита предприятия в реальном времени

«Среднее время выявления вторжения – 206 дней. Средний жизненный цикл вторжения – 314 дней от нарушения до локализации» (на основе глобальных отчётов IBM)

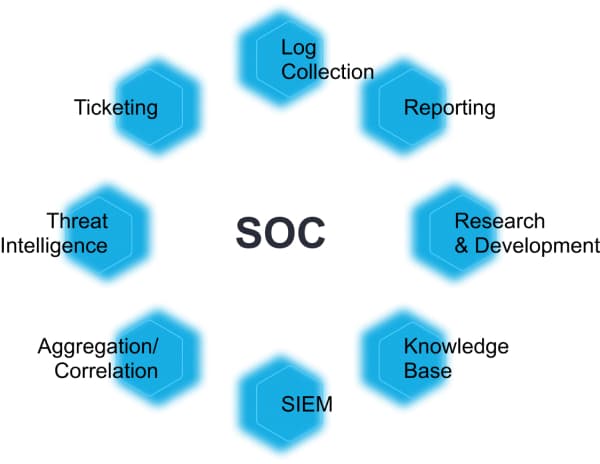

Угрозы информационной безопасности растут с каждым годом, поэтому значение Центра Операций Безопасности (Security Operations Center, SOC) также растёт. SOC является нервным центром кибербезопасности. Это командный пункт защиты компании и контроля рисков безопасности. SOC может быть в вашем офисе или вне его. Может быть внутренним, совместно управляемым или полностью на аутсорсинге. Также SOC может эффективно функционировать в облачной среде. Но независимо от того, как сконфигурирован SOC, его основные функции остаются неизменными, а именно: отслеживать, обнаруживать и реагировать на проблемы и инциденты безопасности в режиме реального времени.

Миссия SOC – комплексное непрерывное управление рисками, уязвимостями, угрозами и инцидентами безопасности, в том числе, связанными с развитыми устойчивыми угрозами (APT) и скрытыми продолжительными инцидентами. Миссия включает в себя следующие пять упреждающих и реагирующих практических целей:

| Предотвращение инцидентов безопасности. Проактивные технические и организационные меры. | |

| Мониторинг, обнаружение и анализ потенциальных вторжений. Выполняется в режиме реального времени и на основе исторических данных из источников данных по безопасности. | |

| Реагирование на подтвержденные инциденты Выполняется путем координации ресурсов и своевременных, надлежащих контрмер. | |

| Ситуационная осведомленность и отчетность о статусе безопасности. Включает отчётность об инцидентах и тенденциях злонамеренного поведения, которая направляется соответствующим организациям (заказчику, государственным органам). | |

| Проектирование и эксплуатация защиты компьютерных сетей. Средства и методы защиты, мониторинга и восстановления на всех уровнях ISO/OSI. |

Аудит SIEM и SOC

Наша команда профессионалов имеет опыт работы с проектами развертывания SOC разных размеров и сложности с различными сценариями применения. Мы можем помочь вам улучшить сценарии использования SIEM, включая безопасность, мошенничество, соблюдение нормативных требований, ИТ-операции, IoT/IIoT, промышленные данные, бизнес-аналитику, DevOps и другие.

Также мы проконсультируем вас насчёт наиболее оптимальных решений, необходимых для вашего SOC. Мы проводим аудит, выбираем, планируем, внедряем и настраиваем SIEM; поддерживаем и сопровождаем SIEM, а также создаем новые правила корреляции.

Опции:

- Оценка и план модели зрелости

- Проектирование SIEM

- Настройка SIEM и сбора журналов

- Руководства, методики обучения, каталоги и сценарии использования

- Разработка KPI и аналитических моделей

- Всесторонняя оценка продукта

- Разработка сценариев автоматизации

- Озеро данных, аналитика и машинное обучение

- Слияние аналитики угроз

Процесс внедрения SOC

Чем мы отличаемся

Наши особенности и уникальные преимущества:

- Наша оценка, внедрение и оптимизация SOC основаны на современных научных исследованиях в области управления угрозами информационной безопасности.

- Большой опыт работы с решениями от разных производителей.

- Опыт оптимизации и масштабирования SOC/SIEM.

- Высокая гибкость и компетентность в работе с компонентами SIEM.

- Комбинация защитных и наступательных методов безопасности, а также сочетание функций DevOps и инженерии безопасности.

Поэтому мы:

- проводим инвентаризацию активов, оцениваем и оптимизируем журналы событий, а также оцениваем количество событий и ваши регулярные затраты еще до подписания контрактов;

- проводим аудит любых устаревших или существующих возможностей SOC, эффективно находим недостатки, проводим рефакторинг кода, а также оптимизируем методы и процессы;

- проектируем и внедряем распределенные, масштабируемые и отказоустойчивые архитектуры SIEM;

- глубоко анализируем системы перед подключением их к SIEM: настраиваем необходимые элементы управления, уровни ведения журналов и оценки рисков, гибко определяем соответствующие способы сбора журналов событий (с агентом или без него);

- разрабатываем собственные правила парсинга для нестандартных приложений или приложений собственной разработки;

- имитируем реальные атаки и эксплуатации уязвимостей для моделирования глубокого анализа событий и минимизируем ложные срабатывания после внедрения;

- проводим сканирование уязвимостей современными методами;

- постоянно предоставляем вам услуги по отслеживанию репутации и безопасности вашей организации;

- развертываем автоматизированные средства обработки инцидентов;

- реализуем не только мониторинговые SOC, но и операционные SOC и управляющие SOC, чтобы лучше реагировать на потребности вашего бизнеса.

Таким образом, у нас есть полный набор технологий, процессов и кадров SOC для удовлетворения бизнес-потребностей бизнеса любого размера.

Познакомьтесь также с нашей услугой “SOC как сервис”, не требующей от вас капитальных вложений, в отличие от внедрения SOC у вас.

Свяжитесь с нами сегодня, чтобы заказать аудит или внедрение SIEM или SOC, либо для получения консультации.