Помилка програмістів, що поставила під загрозу сотні мільйонів пристроїв, виправлятиметься кілька років і викличе мільярдні втрати

У 2013 році автори популярної бібліотеки з відкритим вихідним кодом Apache Log4j припустилися серйозної помилки в пакеті log4j-core для майже всіх версій Log4j від 2.0-beta9 до 2.15.

Ця помилка залишалася непоміченою понад 8 років. Дослідники Alibaba Cloud повідомили про неї фонд Apache 24 листопада 2021 року. Зважаючи на вихід 6 грудня оновлення Log4j, уразливість довелось оприлюднити 9 грудня.

Уразливість отримала назву Log4Shell і код CVE-2021-44228. Через простоту віддаленої експлуатації ця вразливість отримала найвищу базову оцінку 10,0 у загальній системі оцінки вразливостей CVSS.

Під загрозою опинилися сотні мільйонів комп’ютерів та інших пристроїв по всьому світу. Зокрема, сервери Google, Apple, Twitter, Amazon Web Services, Cloudflare, Minecraft та інших великих компаній.

Офіційний Twitter Apache у червні 2021 року повідомив, що марсіанський гвинтокрил Ingenuity містить Log4j. Пізніше цей твіт був вилучений, але в Інтернеті нічого не зникає безвісти. Доказ знаходиться у веб-архіві.

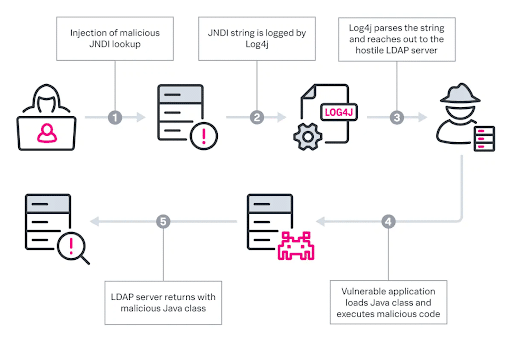

Уразливість дозволяє зловмисникам віддалено надсилати запити для виконання довільного коду. Потім виконана дія дає можливість отримання повного контролю над уразливою системою.

Зафіксовано найактуальніші цілі злому:

- майнінг криптовалюти;

- програми-вимагачі;

- додавання інформації на сервер;

- крадіжка облікових даних.

Істотною проблемою вразливості Log4Shell є прихованість дій зломників. Зокрема, угруповання, що спонсоруються урядами та беруть участь у кібервійнах, використовують дану вразливість у режимі просунутої стійкої загрози (APT). Тобто, зловмисники не виявляють жодних ознак проникнення, замітають сліди та закріплюються у зламаних системах на довгі роки для шпигунських та інших подібних цілей. Несанкціонований доступ залишиться навіть після виправлення вразливості.

Ще одна проблема вразливості Log4Shell полягає в тому, що її складно усунути на багатьох пристроях. Наприклад, на Smart TV або камерах відеоспостереження, тому що для них від самого початку не було передбачено зручне оновлення компонентів. Тому, швидше за все, на повне виправлення цієї вразливості знадобиться кілька років.

Аналітики називають Log4Shell найбільшою та найкритичнішою комп’ютерною вразливістю за всю історію. Потенційні збитки для економіки від цієї вразливості поки що складно оцінити. Імовірно, це будуть мільярди доларів. Ураховуючи кількість уразливих пристроїв і труднощі їх «лікування», Log4Shell сміливо можна порівняти з COVID-19 для комп’ютерного світу.

Подібний знімок екрану знайомий кожному, хто встановлював Java. Картинка-пародія, яку ми привели вище, перебільшує реальну ситуацію, тому що не всі 3 мільярди пристроїв із Java є вразливими. Однак у будь-якому жарті є частина правди.

З урахуванням безпрецедентної критичності вразливості Log4Shell, усвідомлюючи соціальну відповідальність, компанія H-X Technologies готова в короткий термін допомогти захистити та очистити ваші системи від Log4Shell та інших уразливостей, загроз та атак за допомогою наших разових послуг тестування на проникнення та розслідування інцидентів.

Якщо вам потрібно захищатися не разово, а постійно, та захищати не просто окремі системи, а всю компанію та її інфраструктуру, наш сервіс розвідки загроз допоможе заздалегідь попереджати подібні проблеми у вашій компанії, а наш сервіс керованого виявлення та реагування на інциденти – вчасно виявляти реальні атаки та правильно усувати їх.

Якщо ви розробляєте власне програмне забезпечення, наші сервіси безпеки застосунків допоможуть вам не допустити в них подібних уразливостей на етапі проєктування та розробки. Наші послуги DevOps за допомогою конвеєрів CI/CD та інших методів допоможуть вам знижувати ризики вразливостей на етапі виробничої експлуатації програм та сервісів.

Зверніться до нас зараз.

Підпишіться на наш канал Телеграм, щоб не пропустити нові статті нашого блогу.